Azure AD Privileged Identity Management で管理者権限の利用を制御する

Microsoft 365 には全体管理者やサービスごとの管理者など、様々な管理者の役割が用意されていますが、役割が割り当てられたアカウントが外部に流出してしまった場合、Microsoft 365 の乗っ取りや機密情報が盗まれるなど、非常に大きなリスクがあります。そのため多要素認証や簡単なパスワードの設定を禁止する等アカウント自体のセキュリティ対策も重要ですが、同時に管理者権限も厳重に管理する必要があります。

Azure AD Privileged Identity Management (PIM) とは

PIM は全体管理者やコンプライアンス管理者など、Microsoft 365 の設定や格納されている情報すべてにアクセスできる特権ロール (役割) を厳格に管理する機能です。この機能を利用することで、管理に必要な役割を必要な時に、組織内で承認されてから割り当てることができます。

PIM を利用すると、以下が行えるようになります。

- 役割ごとに、利用申請が可能なユーザーを設定できる。

- 利用申請が可能なユーザーは、特定の役割を利用したいときに PIM 画面から申請ができる。

- 利用申請が承認されたユーザーは、指定した時間内のみ対象の役割を利用することができる。

- 利用期限が切れた後は、自動的に付与された役割が剥奪される。

この機能を利用することで、特権を持つ役割を永続的に割り当てるアカウントを最小に減らし、特権ロールを利用した攻撃や組織情報へのアクセスなどの被害を抑えることができます。

PIM は、Microsoft 365 E5、EMS E5、Azure AD Premium P2 のいずれかのライセンスが必要です。

PIM の設定画面へのアクセス方法

PIM の設定画面は、Azure AD 管理センターからアクセスできます。

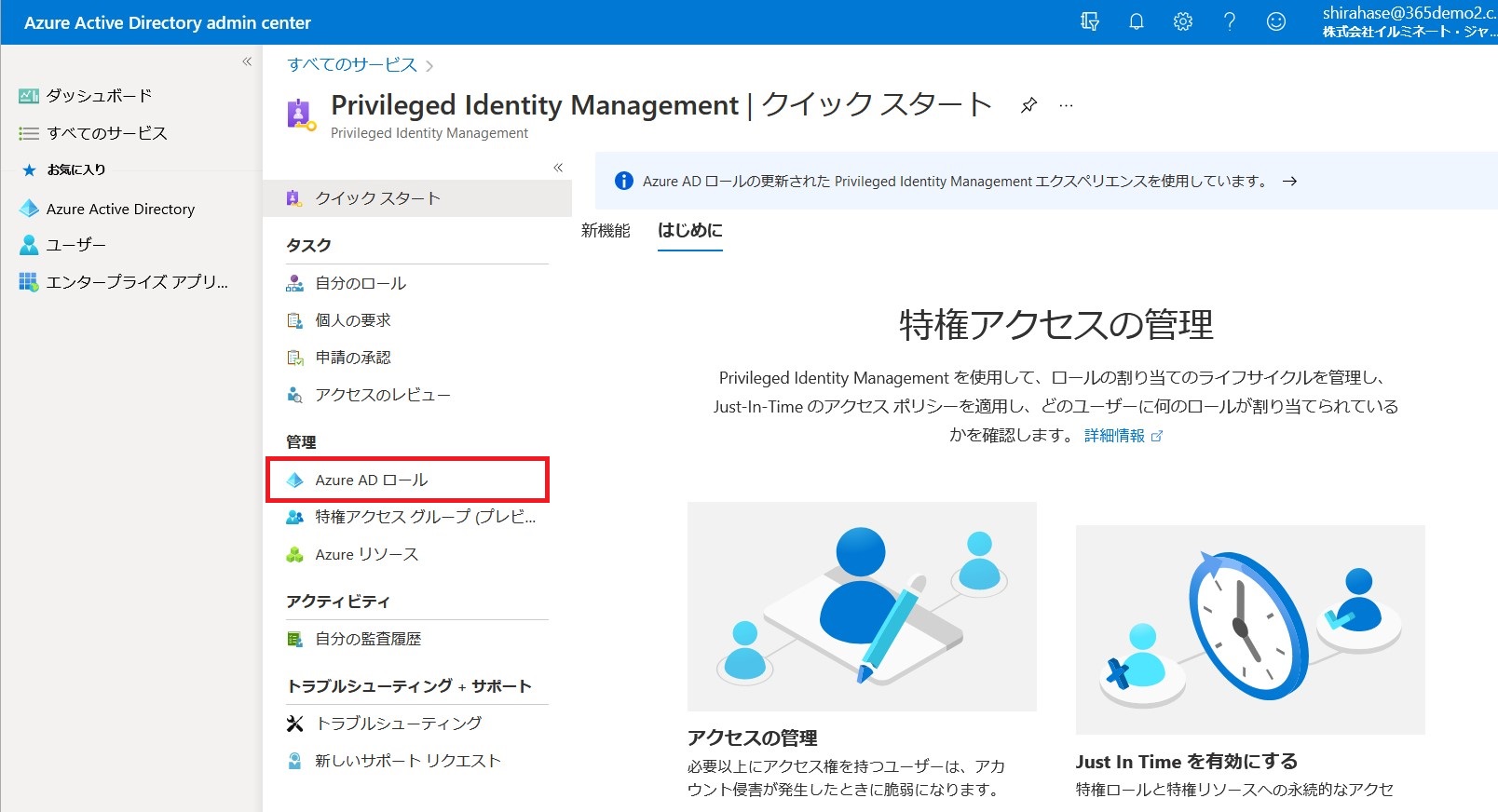

- Azure AD 管理センターの [Azure AD Privileged Identity Management] (https://aad.portal.azure.com/#blade/Microsoft_Azure_PIMCommon/CommonMenuBlade/quickStart) にアクセスし、[Azure AD ロール] をクリックします。

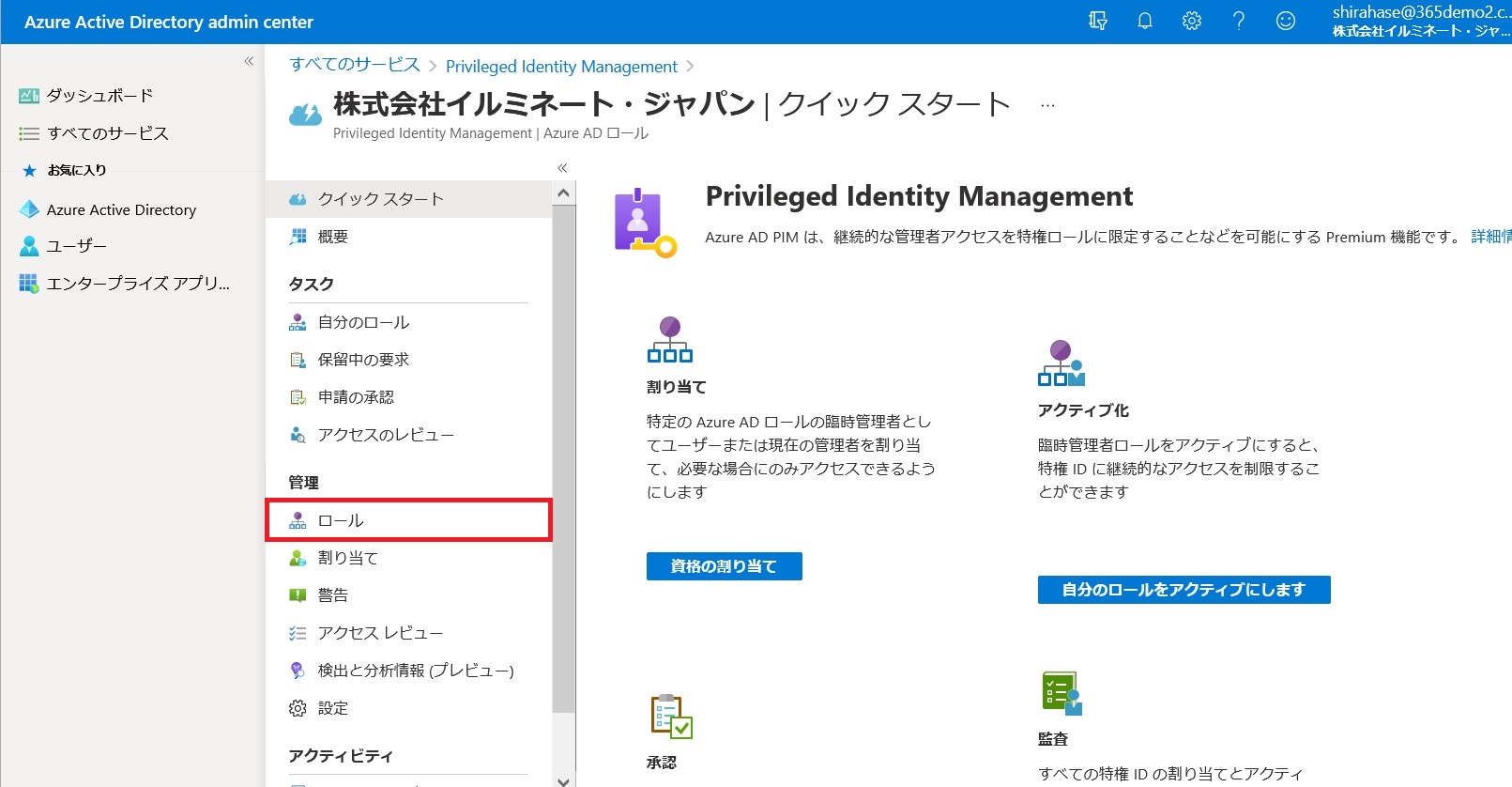

- [ロール] をクリックします。

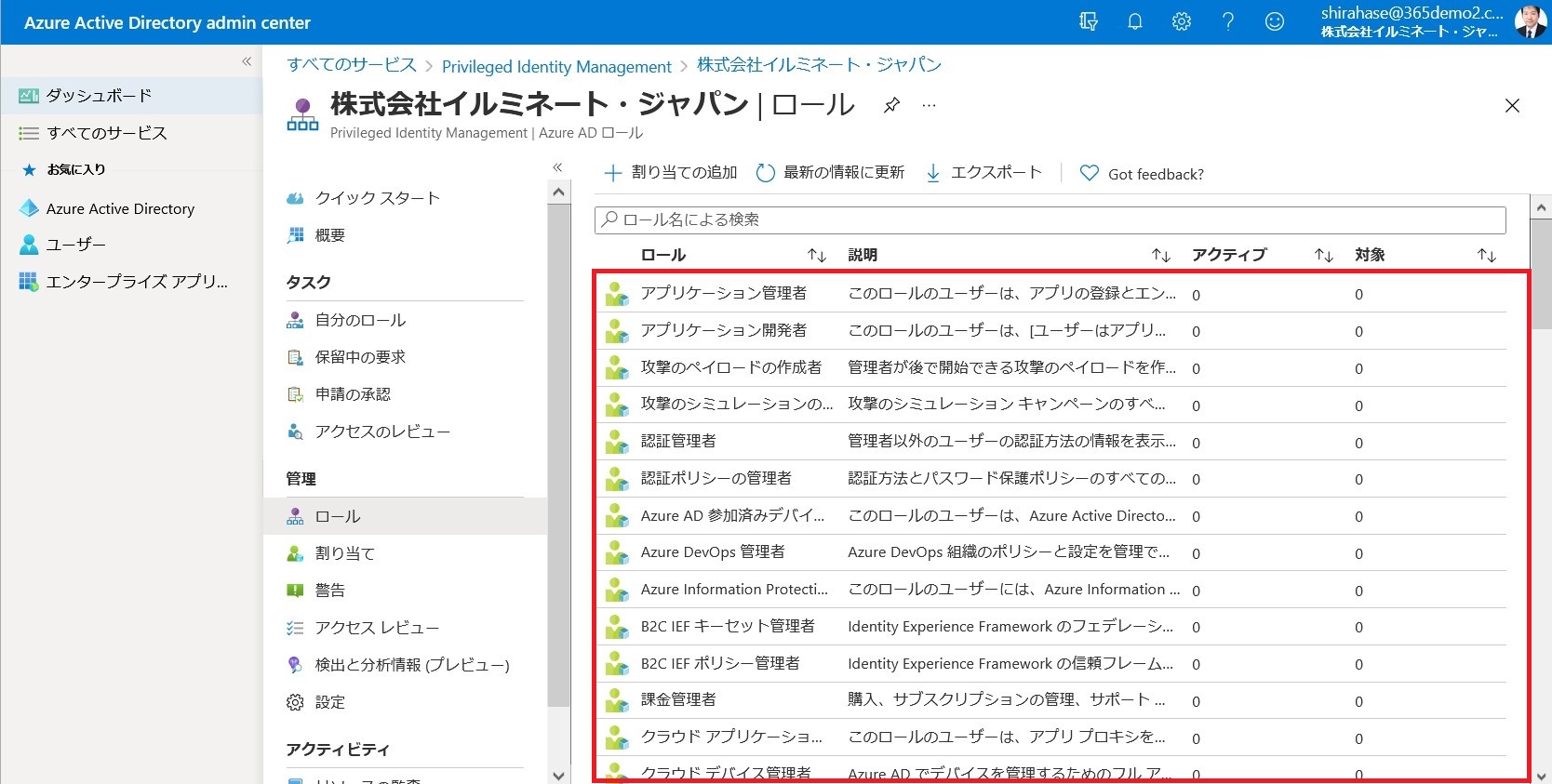

- 設定対象の役割名 (ロール名) をクリックします。

PIM の利用準備を行う

管理者が役割に対して、以下の設定を行います。

- 役割の「アクティブ化」 と 「割り当て」

- 役割の利用を許可するユーザーを登録する

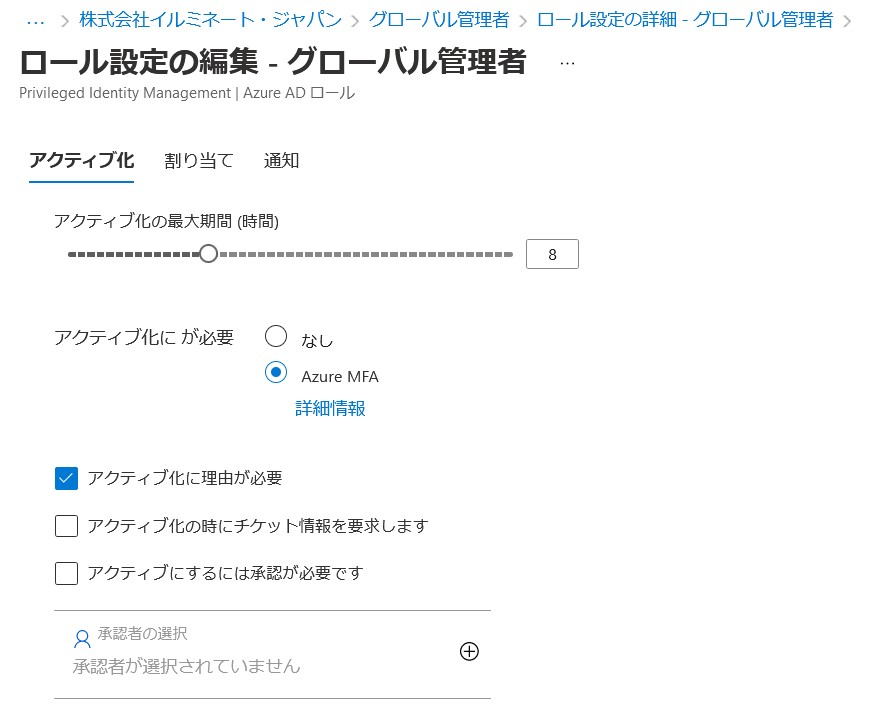

役割の 「アクティブ化」 と 「割り当て」

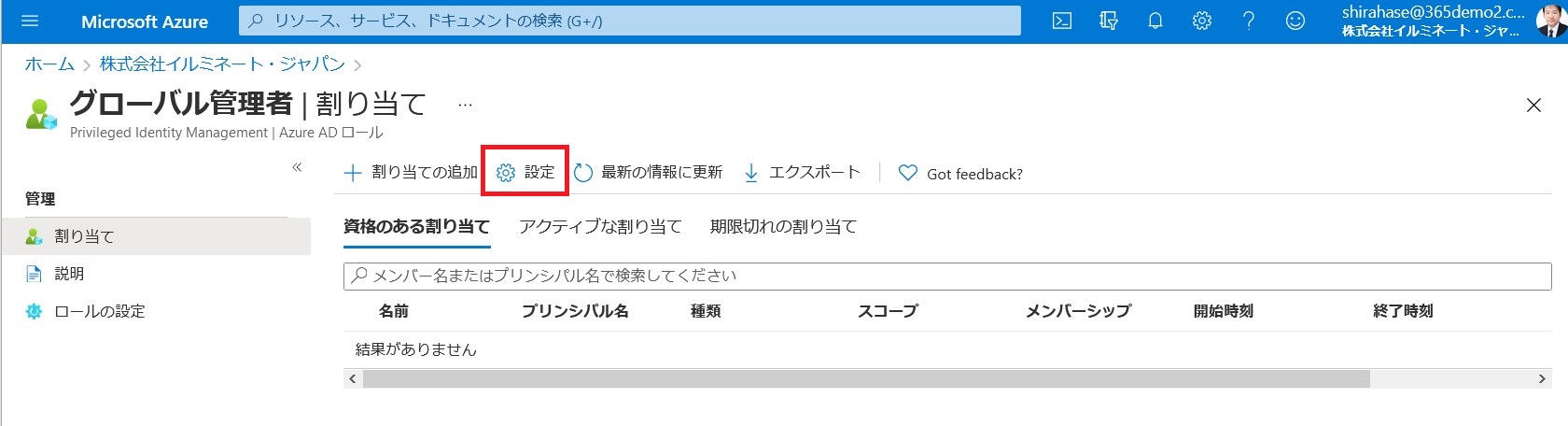

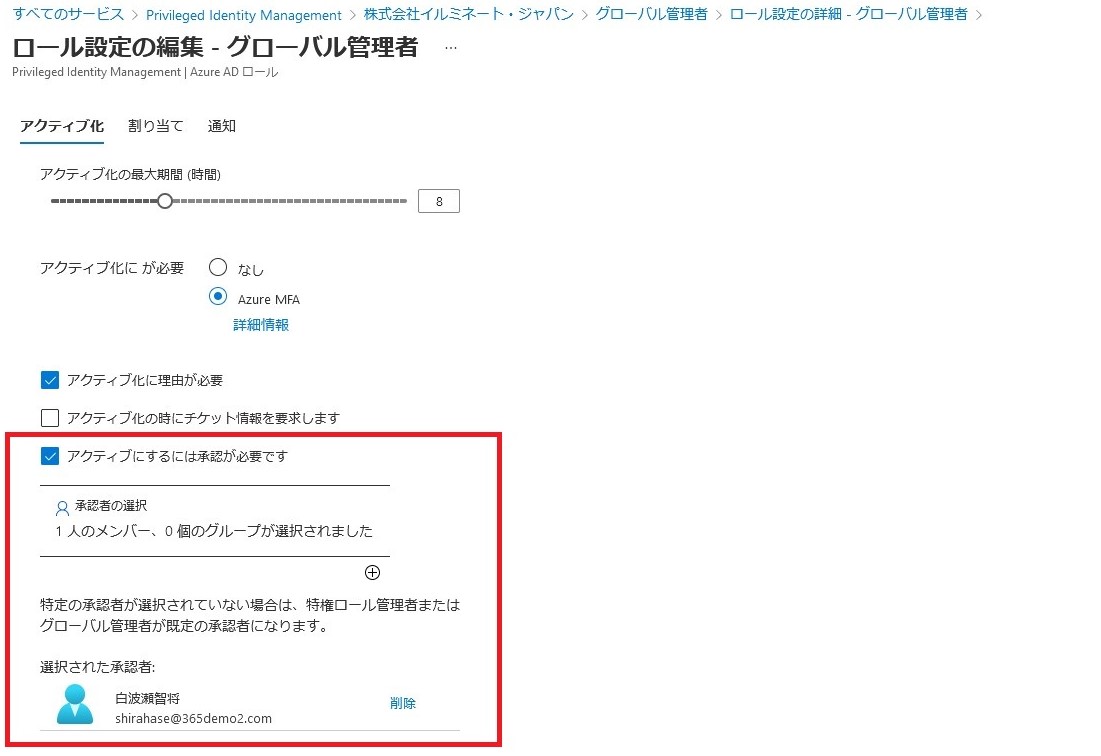

PIM を利用するには、最初に PIM の [設定] で、「アクティブ化」 と 「割り当て」 を行います。

- アクティブ化とは

ユーザーに役割を割り当てる際の設定です。

例えば、アクティブ化 (役割が利用できる) の時間上限や割り当て時の承認有無などが設定できます。

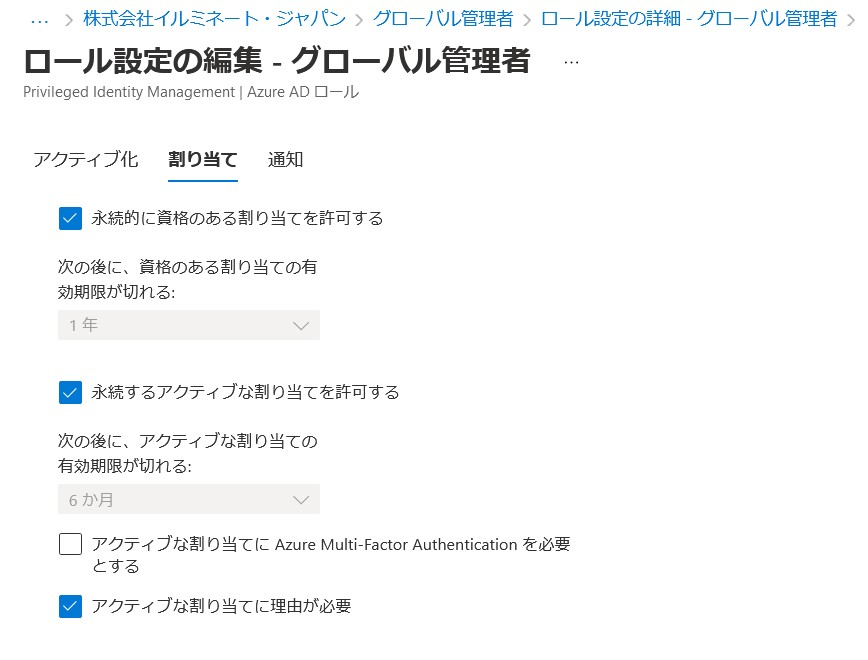

- 割り当てとは

[割り当ての追加] 設定の [資格のある割り当て] と [アクティブな割り当て] の既定値を設定します。

[永続的に…] は既定でチェックが入力されているため、期限なく役割の申請や役割の利用ができます。運用に応じて、有効期限を設定してください。

- [資格のある割り当て] とは、役割の利用申請を許可するユーザーを割り当てる設定のことです。[割り当ての追加] 設定内では、「対象」 と表示されています。

- [アクティブな割り当て] とは、申請処理なくユーザーに役割を割り当てる設定のことです。[割り当ての追加] 設定内では、「アクティブ」 と表示されています。

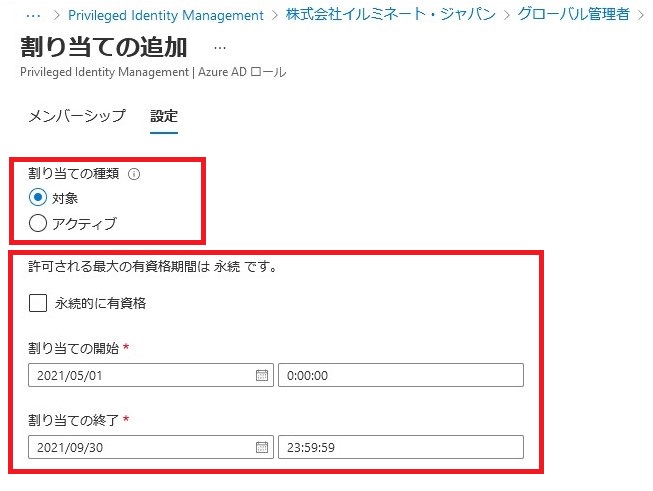

役割の利用を許可するユーザーを登録する

役割の設定完了後、[割り当ての追加] で指定したユーザーに [割り当ての種類] と [割り当て期間] を設定します。

割り当ての種類は [対象] と [アクティブ] があります。種類の選択とあわせて、割り当て期間も指定します。

割り当ての種類は [対象] と [アクティブ] があります。種類の選択とあわせて、割り当て期間も指定します。

- 対象 : 指定したユーザーに役割の利用申請を許可する

- アクティブ : 指定したユーザーに申請処理なく役割を割り当てる

例えば次のように割り当てられたユーザーは、2021/05/01 ~ 2021/09/30 の間のみ、グローバル管理者の利用申請を行うことができます。

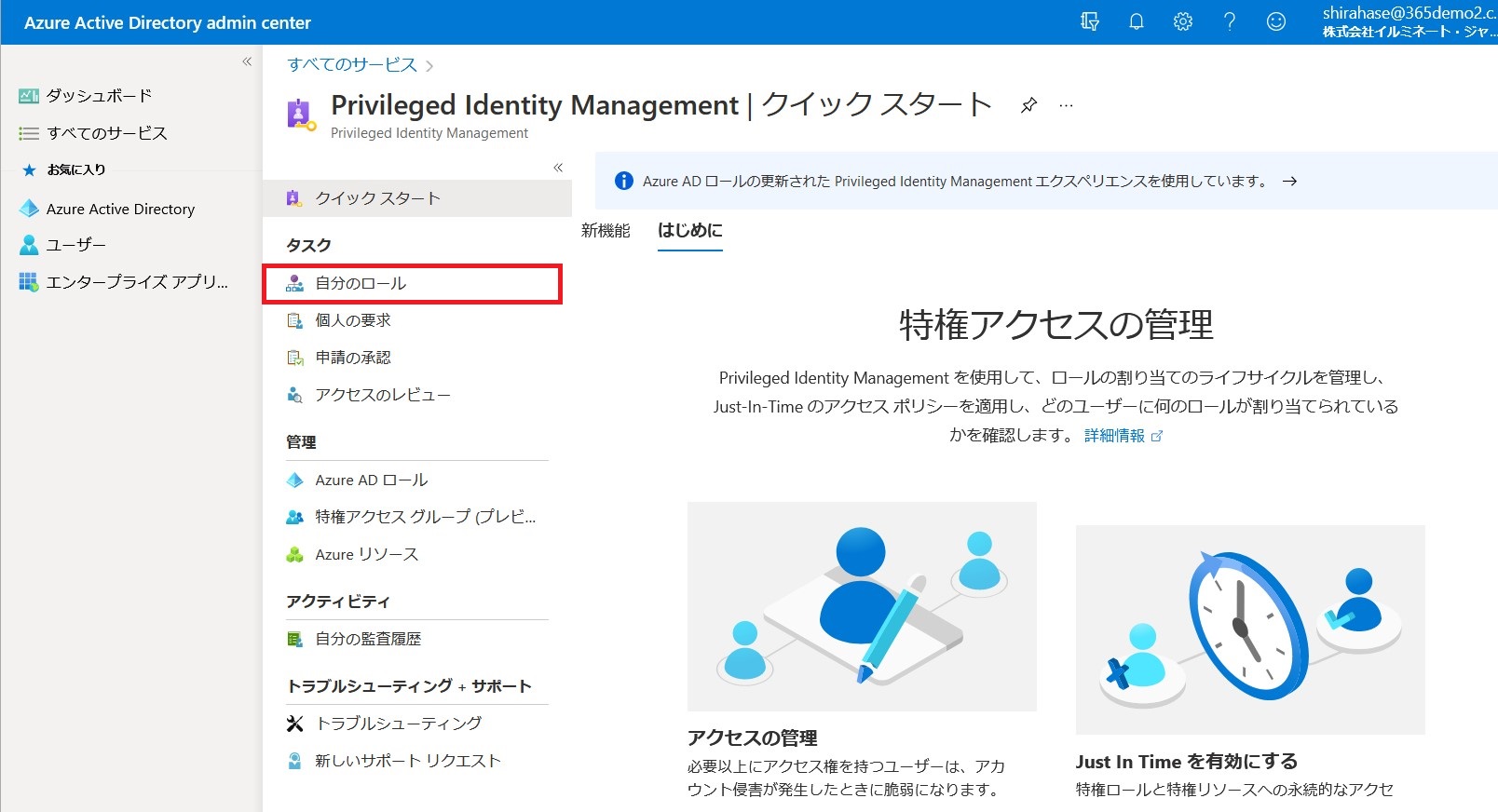

ユーザーが役割の利用申請を行う

PIM の設定完了後、ユーザーは自分に割り当てられた役割の利用申請が可能です。

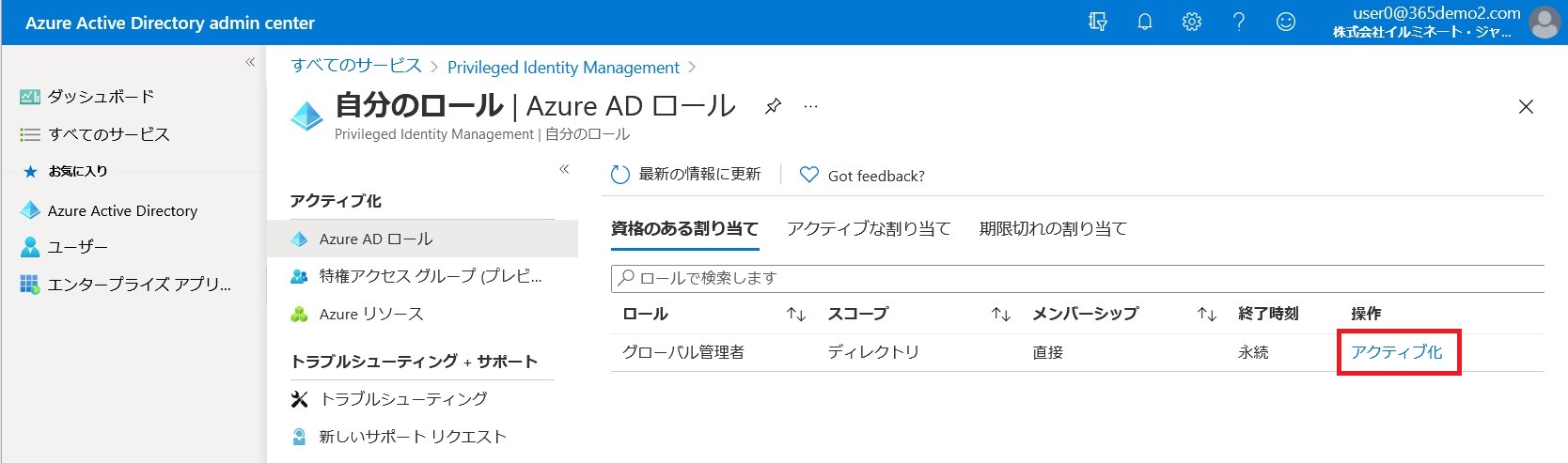

- [Azure AD Privileged Identity Management] 画面 (https://aad.portal.azure.com/#blade/Microsoft_Azure_PIMCommon/CommonMenuBlade/quickStart) にアクセスし、[自分のロール] をクリックします。

- [資格ある割り当て] タブに自分に割り当てられている役割名が表示されています。利用申請を行う役割の [アクティブ化] をクリックします。

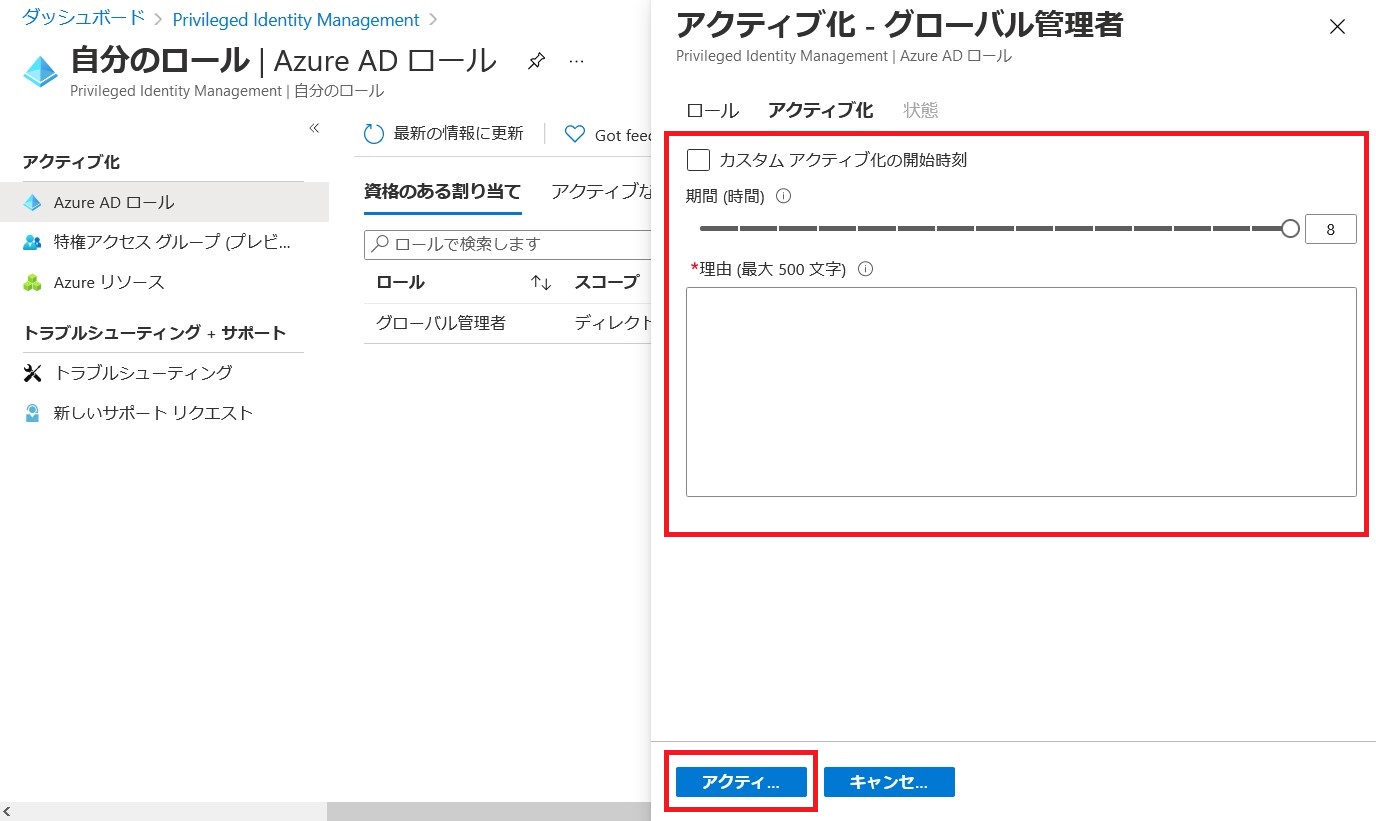

- 利用時間やアクティブ理由を入力し、[アクティブ化] をクリックします。

役割の [設定] で [アクティブにするには承認が必要です] にチェックを入れていた場合、登録した承認者の承認が必要となります。

※ 承認者に承認依頼メールが送付されます。

- 承認され、役割の利用が許可されると、ユーザーは役割を利用した作業が行えます

<承認依頼メール>

まとめ

ユーザーアカウントのセキュリティ対策として、パスワードやログオン時の多要素認証などサインインアカウントの認証強化だけでなく、特権ロールへの対策も重要です。PIM を利用し、組織データの安全性をさらに高めていきましょう。

Microsoft 365 運用 関連コース

-

CI505-H Microsoft 365 運用管理

Microsoft 365 の運用管理に必要な知識と設定すべき項目を理解いただけます。アカウントやデバイス管理に不可欠な Entra ID の基礎知識をはじめ、Exchange Online、Microsoft Teams、SharePoint Online、OneDrive for Business など各サービスにおいて実施すべき設定と推奨設定、理解しておきたい仕組みなど、運用管理に必要な内容を基本から実務レベルまで解説。

-

CI509-H Microsoft 365 デバイス運用管理

IT 担当者を対象に、安全なモバイルワークを実現する第一歩である Microsoft 365 でのデバイスの管理や運用手法について解説。デバイスの安全性を高めるために Microsoft Entra ID や Microsoft Intune により、OS のバージョン管理、利用可能とするアプリの許可、接続するネットワークの制限、デバイスの盗難や紛失、退職者のデバイスを正しく管理する方法などを解説します。iPhone を使用した実習を行い、モバイル デバイスの管理方法について実際の挙動を確認しながら、さまざまな機能を理解

-

CI506-H Microsoft 365 運用管理 – 情報保護編

Microsoft Defender、Microsoft Purview、Microsoft Entra ID を活用したセキュリティおよびコンプライアンス対策に加え、注目を集める Microsoft 365 Copilot の運用管理など、Microsoft 365 全体の情報保護に関する機能・利用シーン・運用のポイントを具体的に解説。

-

CI508-H Microsoft 365 PowerShell による管理効率化

Microsoft 365 に対する運用管理で PowerShell を利用するための基本や Exchange Online、SharePoint Online、Microsoft Teams を設定するための便利なコマンドライン、設定を自動化するためのスクリプトの作成方法など、PowerShell による Microsoft 365 管理の基本から必須スキルまでを、運用管理に活用できるサンプルを用いて解説。

-

CI510-H 管理者のための Microsoft Teams - 活用シナリオ理解と管理手法

「Teams をどのようにユーザーに展開すればよいか」「自社に必要な設定はどのようにすればよいか」 など、Teams の利用にあたっての課題を解決いただくため、Teams の利用に向いている業務シーンやそのための考え方、また活用に繋がる Teams の設定や IT 管理者に知っていただきたい Teams の管理機能や落とし穴になりかねない運用時の注意点や PowerShell による設定を解説します。