組織のネットワーク以外からの Microsoft 365 への接続をブロックする

Azure Actice Directory の条件付きアクセスを用いることで Microsoft 365 へのアクセスを制御する設定が行えます。今回は条件付きアクセスの設定方法や必要事項をまとめました。

利用シナリオを考える

最初に必要なことは、実現したいアクセス制限のシナリオを整理することです。条件付きアクセスは基本的にアクセスをブロックする事を目的とした機能なので、どのような条件でアクセスを禁止するかで考えると要件定義および設定が行いやすくなります。

この記事では、以下の条件で設定を例として設定方法を解説します。

- 組織ネットワーク以外からの Microsoft 365への接続をブロックする

- 対象ユーザーは全社員とし、Microsoft 365 のサービスすべてを対象とする

※ 緊急アクセス用管理者アカウントは対象外とする

条件付きアクセスの設定

条件付きアクセスの条件として [場所] を指定したい場合、設定前に場所情報を登録しておく必要があります。設定の流れは以下のとおりです。

① 場所情報の登録

② 条件付きアクセスの作成

① 場所情報の登録

場所情報としてグローバル IP アドレスを登録します。そ登録した場合情報を利用して条件付きアクセスの作成を行うためです。

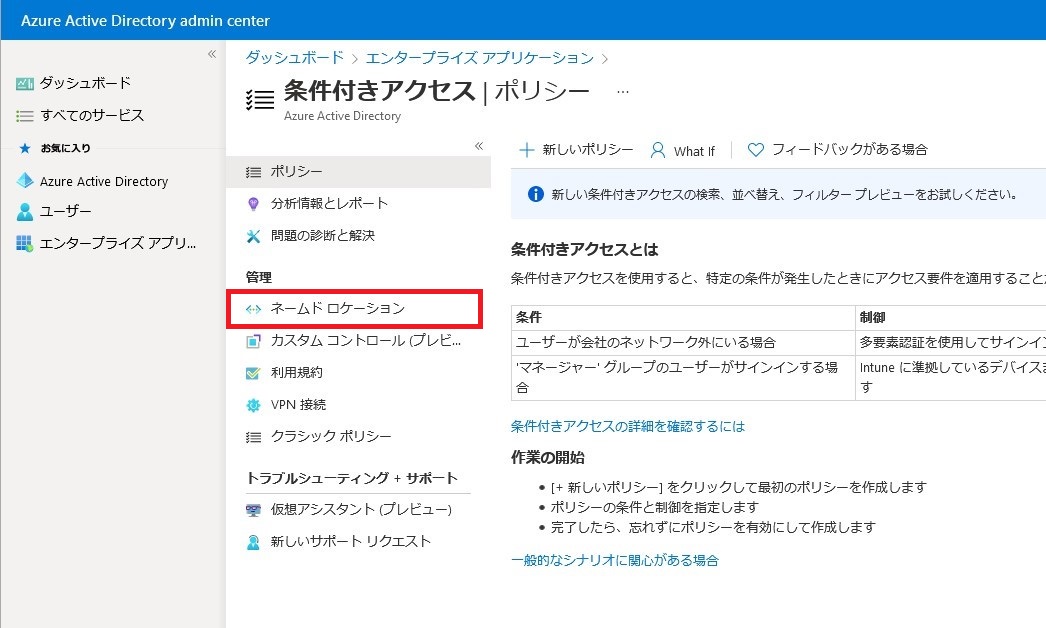

- Azure Active Directory 管理センター (https://aad.portal.azure.com/) を開き、[エンタープライズ アプリケーション] – [条件付きアクセス] をクリックします。

- [ネームドロケーション] をクリックします。

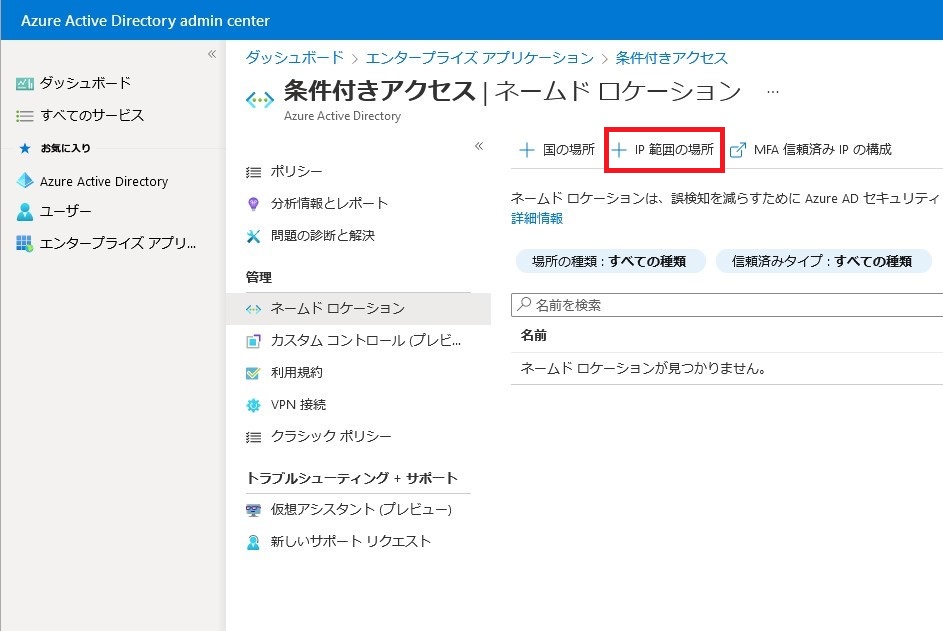

- [IP 範囲の場所] をクリックします。

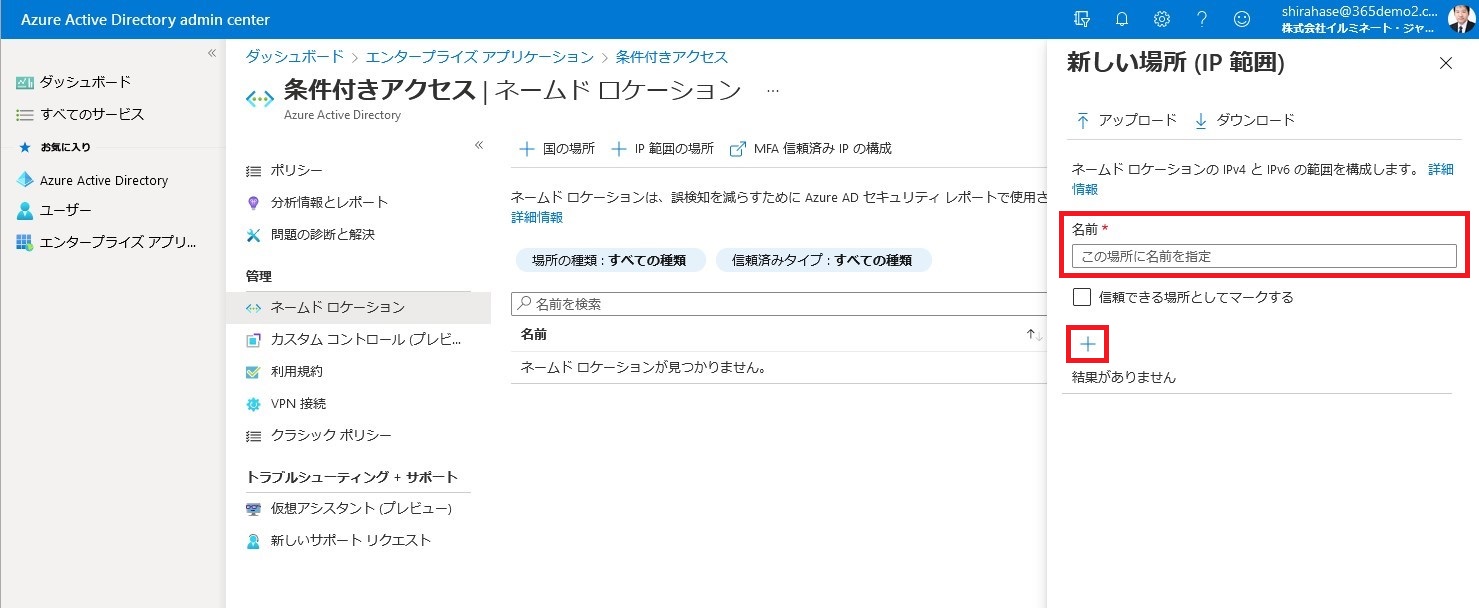

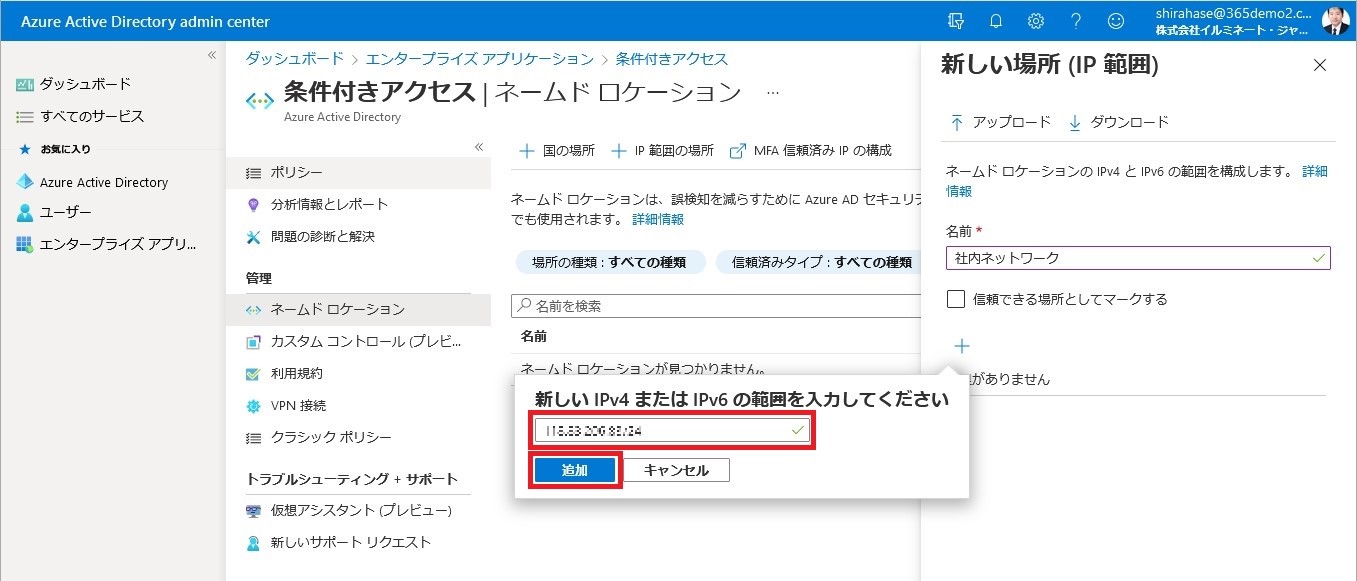

- 場所の名前を入力し、[+] をクリックします。

- アクセスを許可する組織のグローバル IP アドレスとサブネットマスクを入力し、[追加] をクリックします。

複数登録する必要がある場合は [+] をクリックして登録を行ってください。

※ グローバル IP アドレスを分けて管理したい場合は、別途、新しい場所を作成してください。

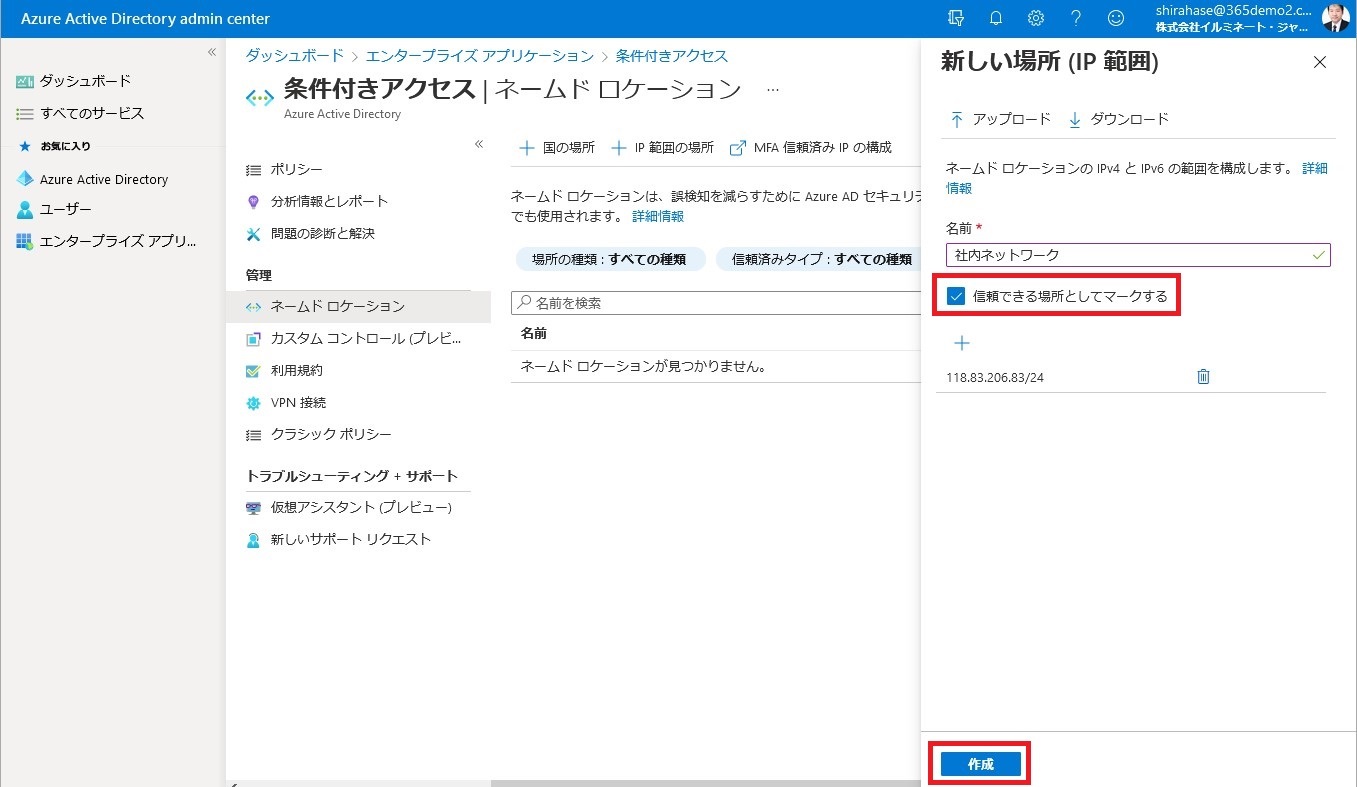

- [信頼できる場所としてマークする] にチェックを入れ、[作成] をクリックします。

- 場所が登録できたことを確認します。

② 条件付きアクセスの作成

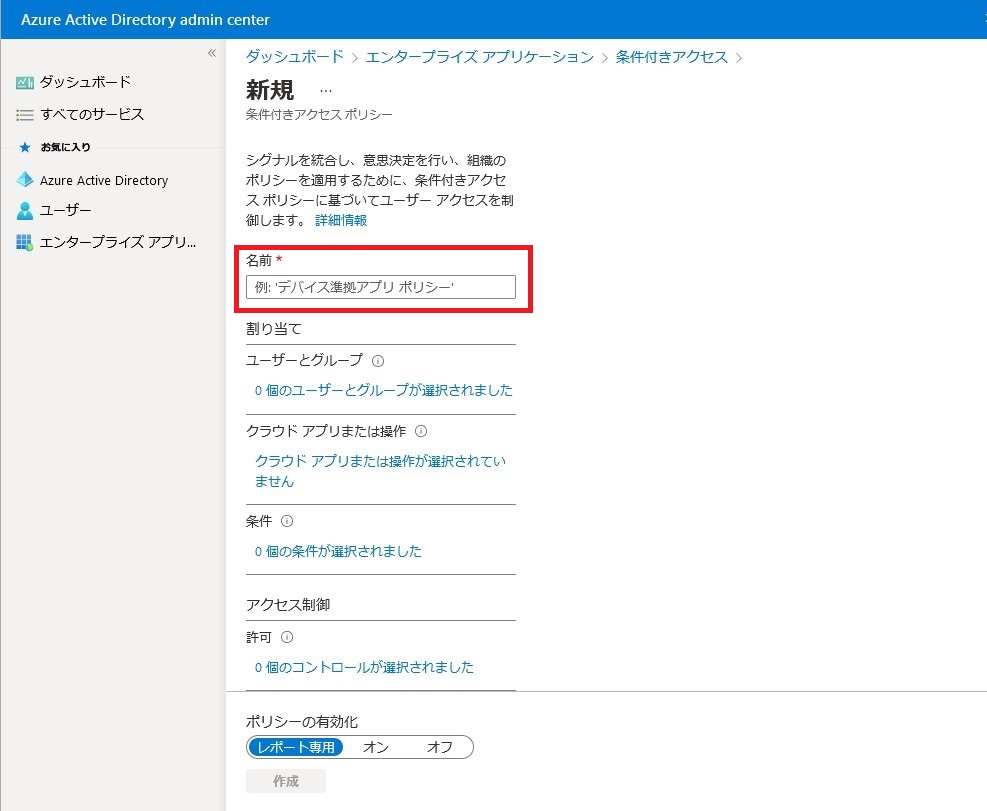

- 条件付きアクセス画面で [ポリシー] – [新しいポリシー] をクリックします。

- 条件付きアクセスの名前を入力します。

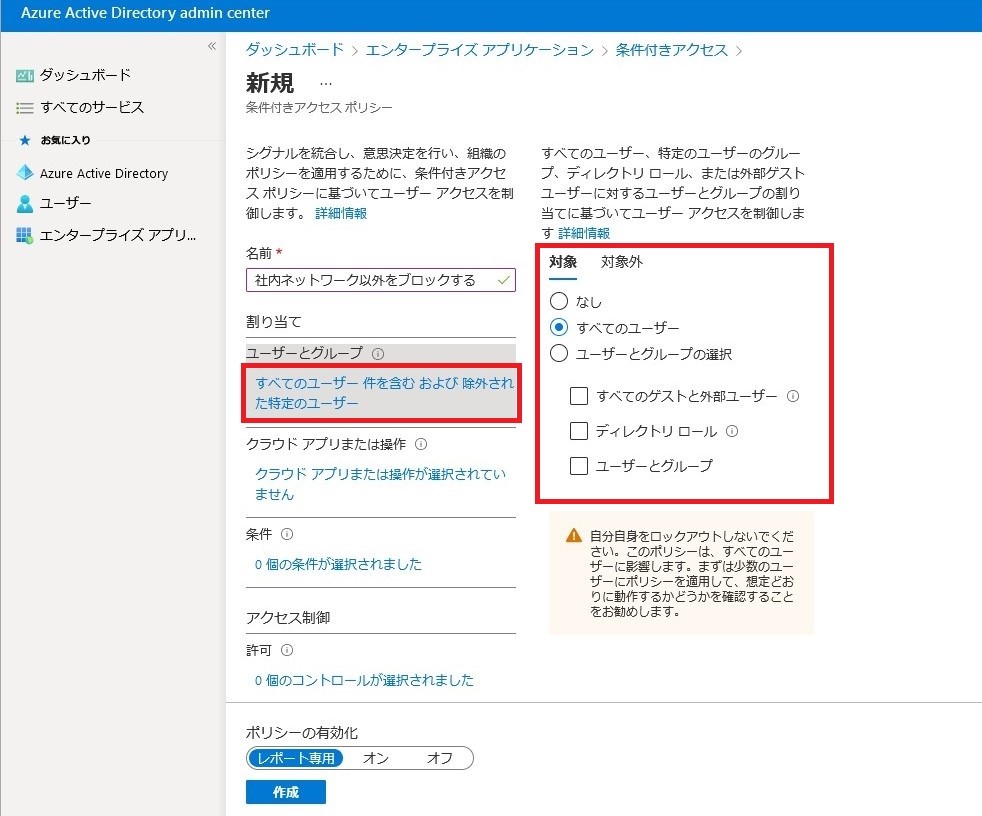

- [ユーザーとグループ] 内のリンクをクリックし、以下の設定を行います。

対象 : すべてのユーザー

対象 : すべてのユーザー

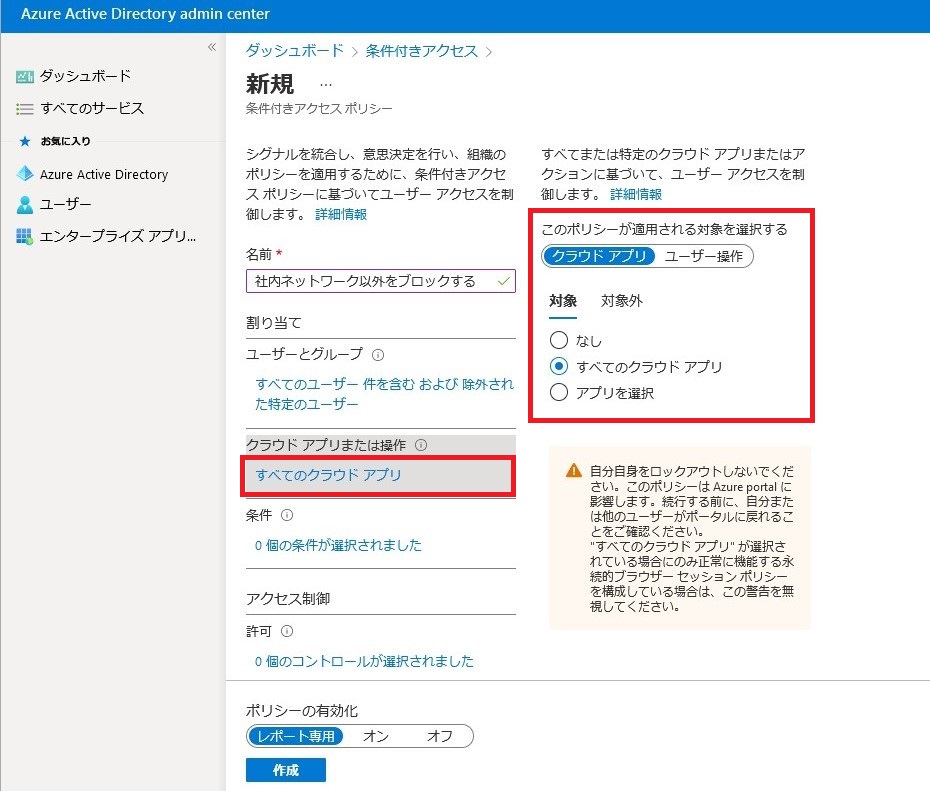

対象外 : [ユーザーとグループ] を選択し、ブロック対象外とする特殊アカウント (緊急アクセス用管理者アカウントなど) を登録する - [クラウド アプリまたは操作] 内のリンクをクリック、以下の設定を行います。

・ 適用対象 : すべてのクラウド アプリ

・ 適用対象 : すべてのクラウド アプリ

Azure AD に組み込まれている Microsoft クラウド アプリや Azure AD に手動で追加したクラウド アプリのことを指します (Office など、デバイスにインストールして利用するアプリのことではありません)。

・ 対象 : すべてのユーザー

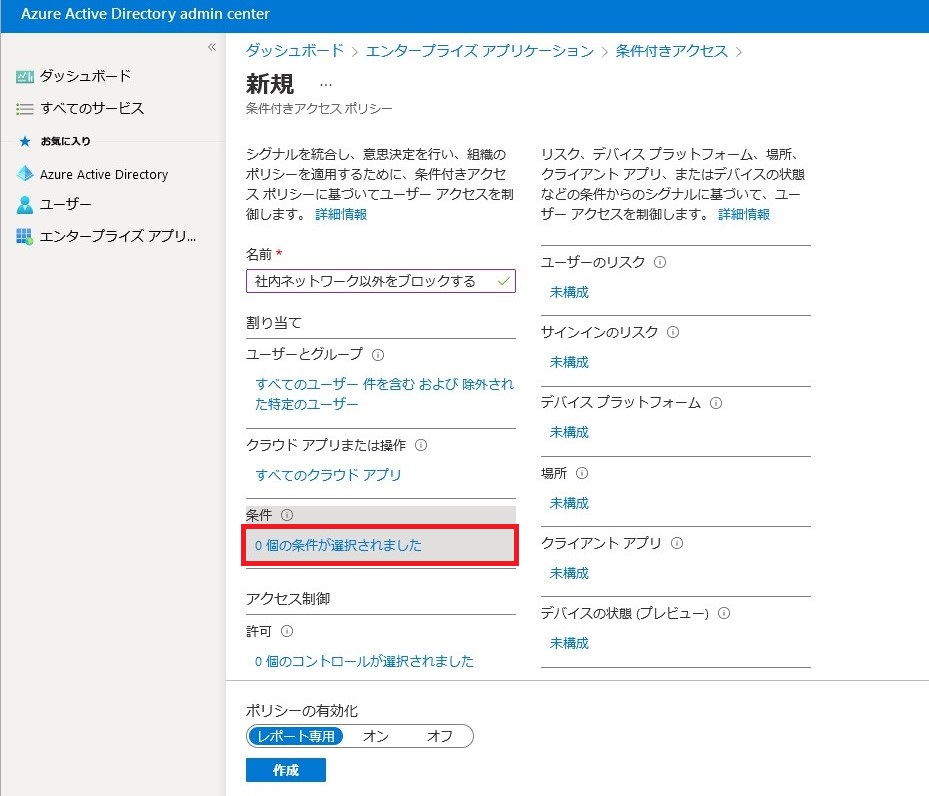

・ 対象外 : [ユーザーとグループ] を選択し、緊急アクセス用管理者カウントを登録する - [条件] 内のリンクをクリックします。

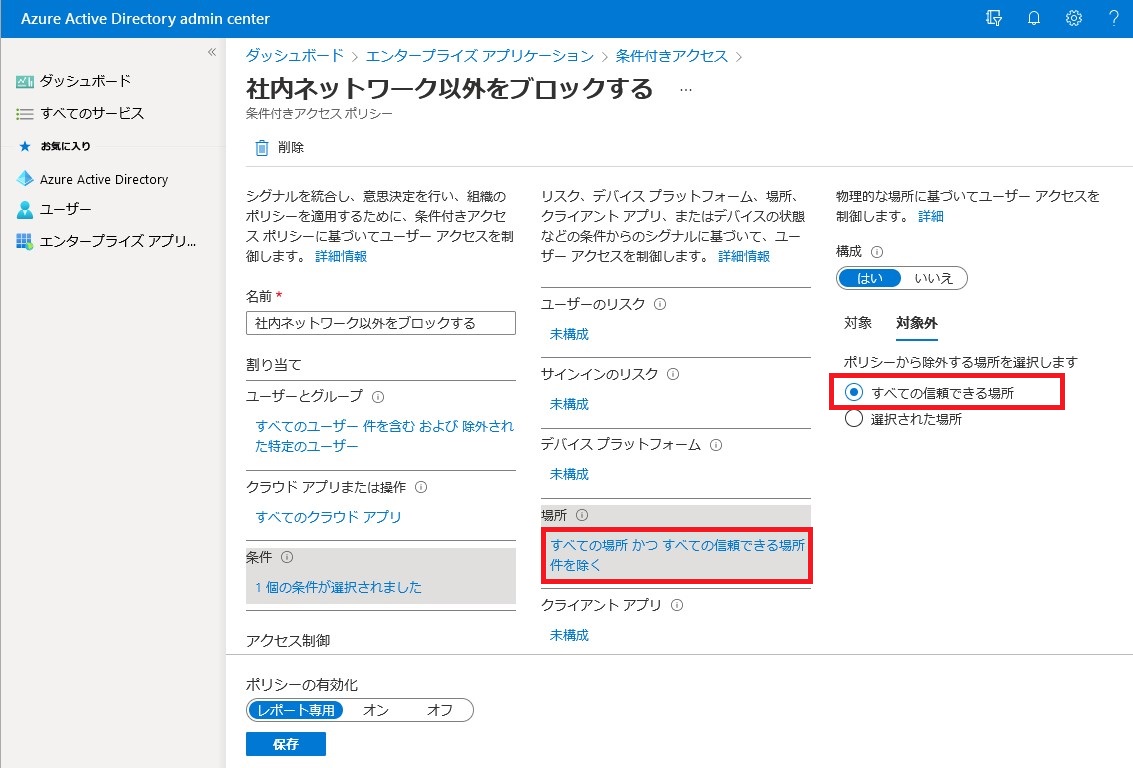

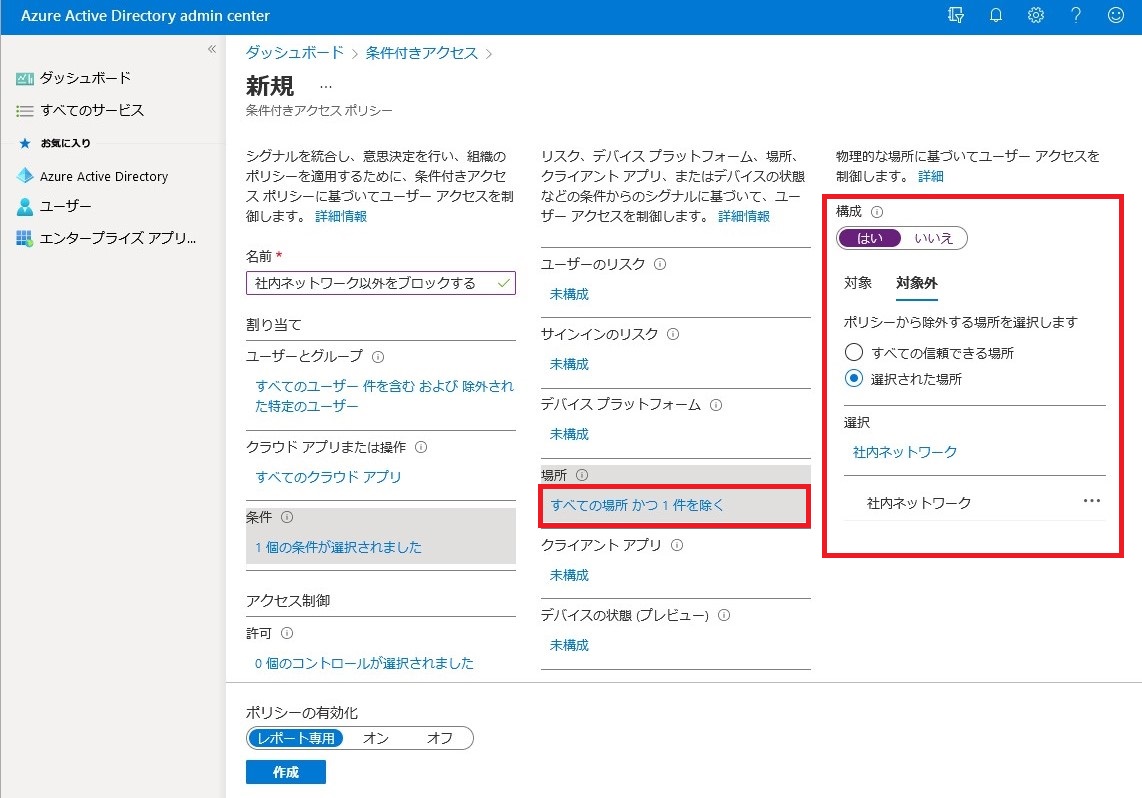

- [場所] 内のリンクをクリックし、以下の設定を行います。

・構成 : はい

・構成 : はい

・対象 : すべての場所

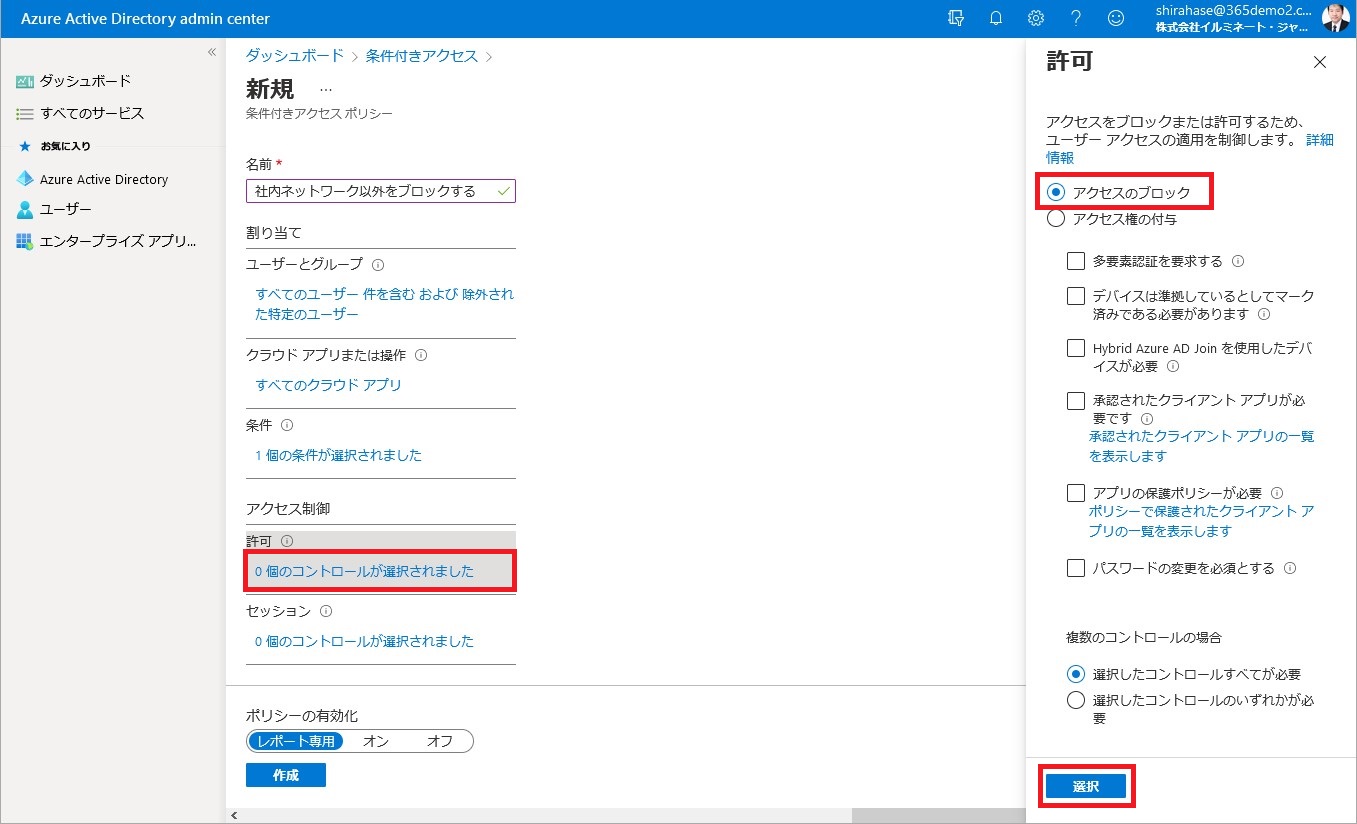

・対象外 : [選択された場所] を選択し、作成した場所を選択する - [許可] 内のリンクをクリックし、[アクセスのブロック] を選択し、[選択] をクリックします。

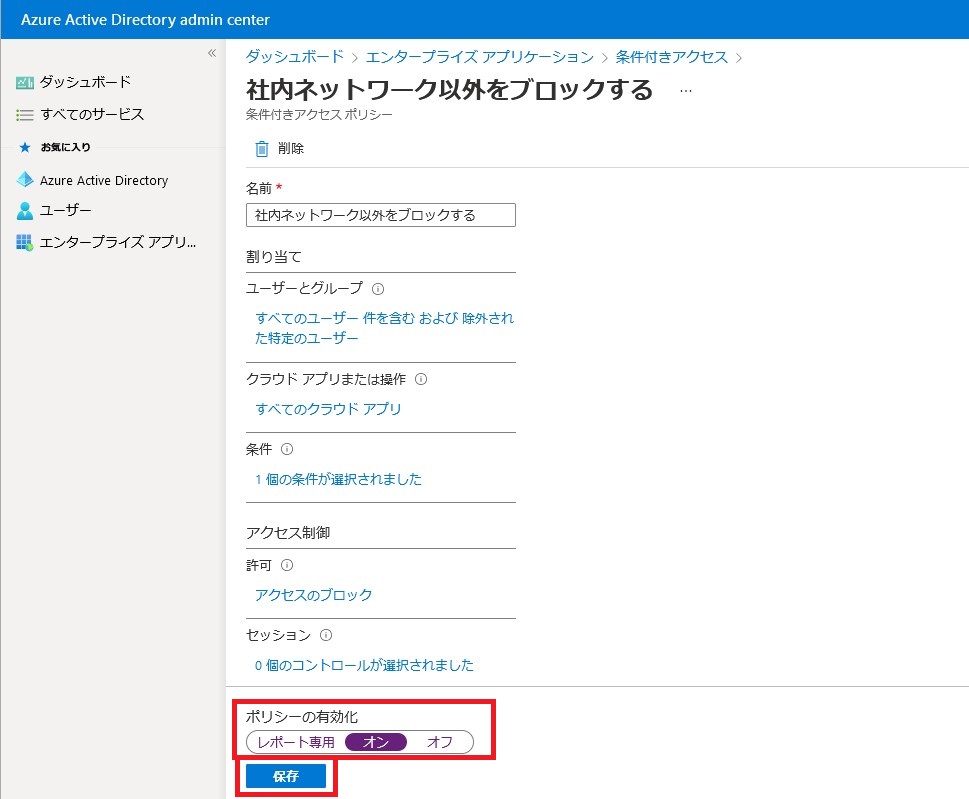

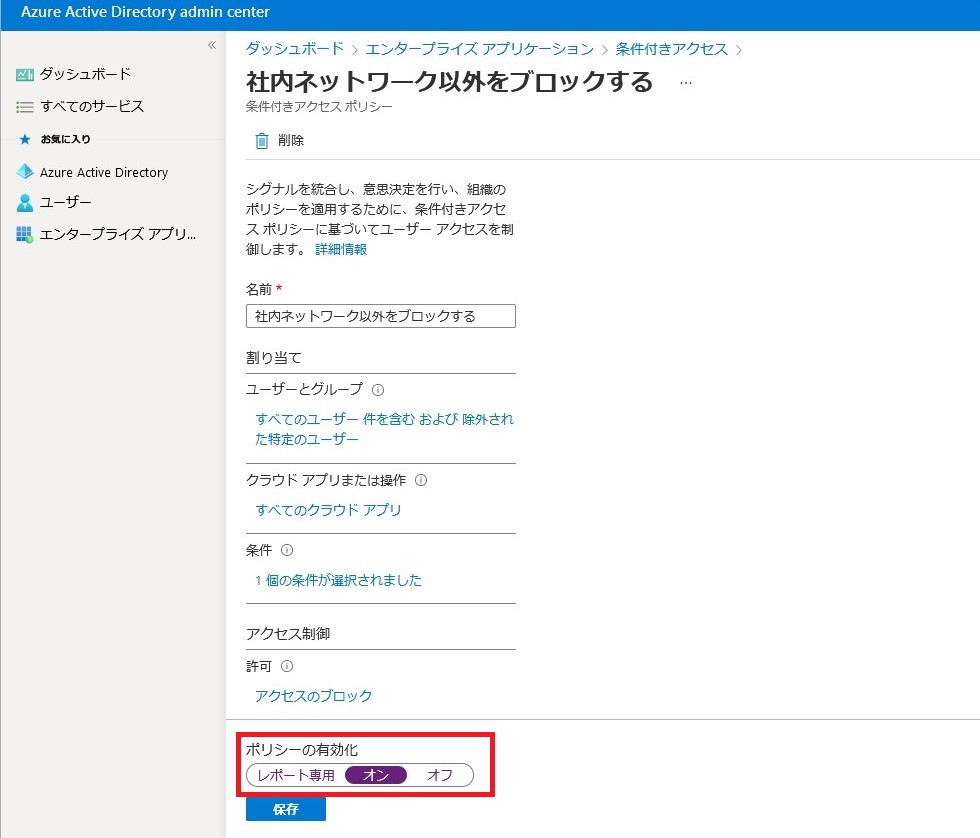

- [レポート専用] を選択し、[作成] をクリックします。

条件付きアクセスの設定を作成したとき初回は必ず [レポート専用] を選択してください。動作確認せずに [オン] で作成した場合、設定ミスで全ユーザーが Microsoft 365 にアクセスできなくなる可能性があります。

[レポート専用] を選択するとブロックは行われずに、Azure AD のサインインログにブロック結果が記載されます

条件付きアクセスの動作確認

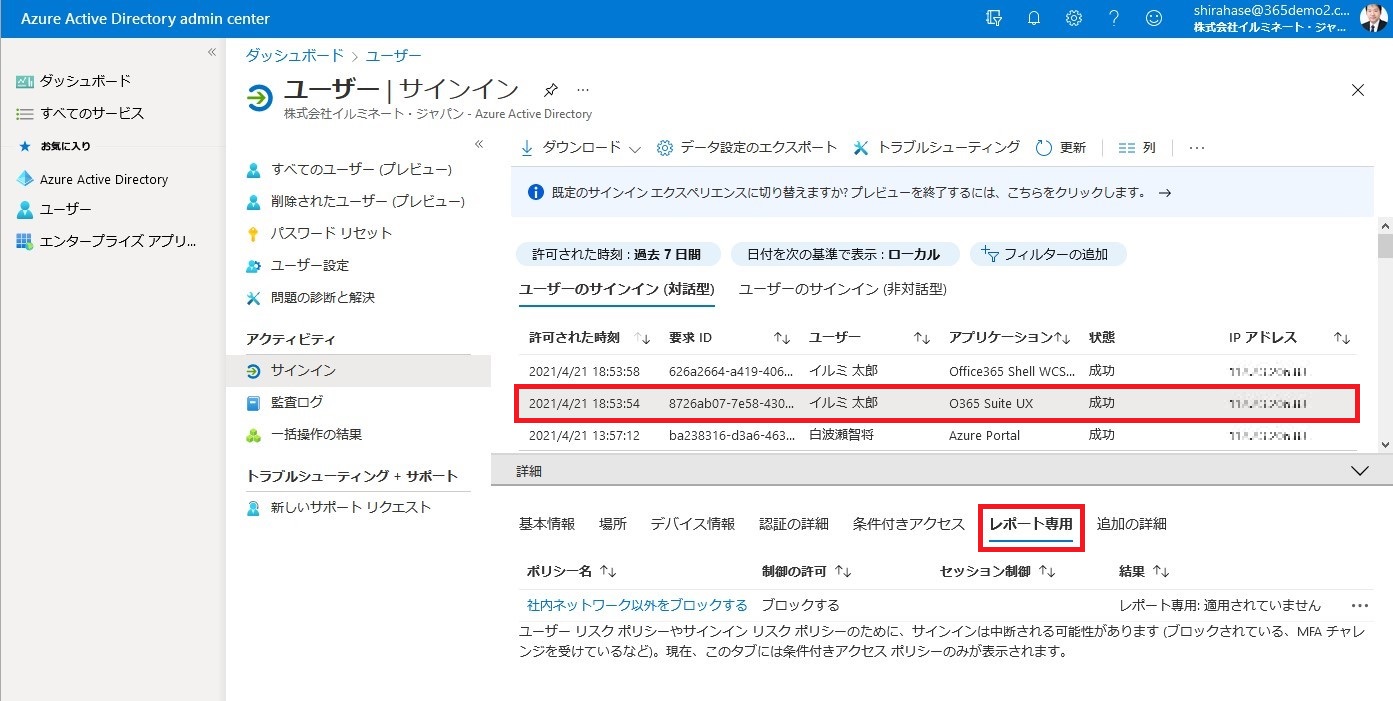

Azure AD のサインインログで、今回設定した条件付きアクセスの挙動を下記手順で確認します。

- Azure Active Directory 管理センター (https://aad.portal.azure.com/) の [ユーザー] – [サインイン] をクリックします。

- 確認するログをクリックし、[レポート専用] をクリックします。

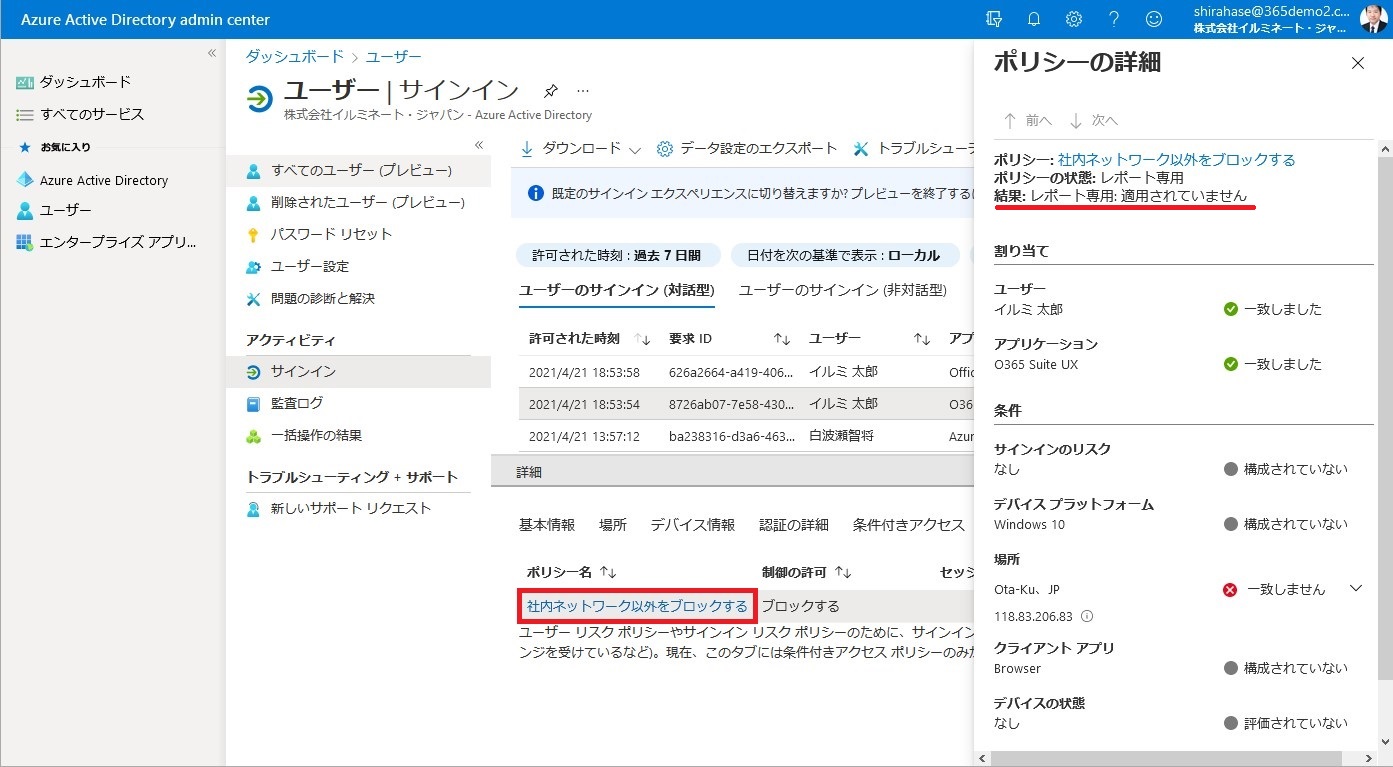

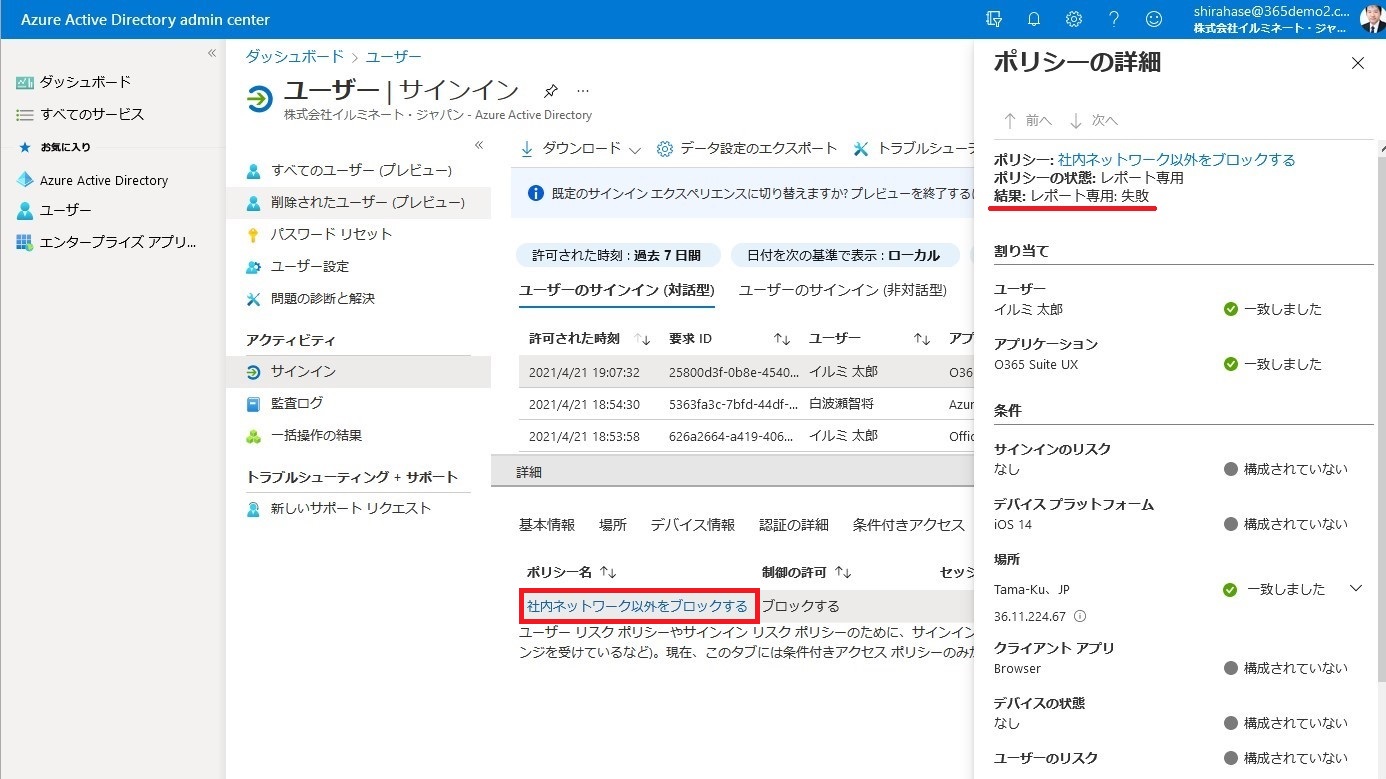

- ポリシー名をクリックすると、詳細が確認できます。

・ ブロックされなかったログ

このログは、条件付きアクセスの設定に該当しないアクセスのため、「適用されていません」 と表示されています (アクセス可能な状態です)。

・ ブロックされたログ [結果 : 失敗]

このログは、条件付きアクセスの設定に該当し、アクセスがブロックされたため、「(アクセス) 失敗」 と表示されています。

挙動に問題なければ、条件付きアクセスの [ポリシーの有効化] を [オン] に変更します。

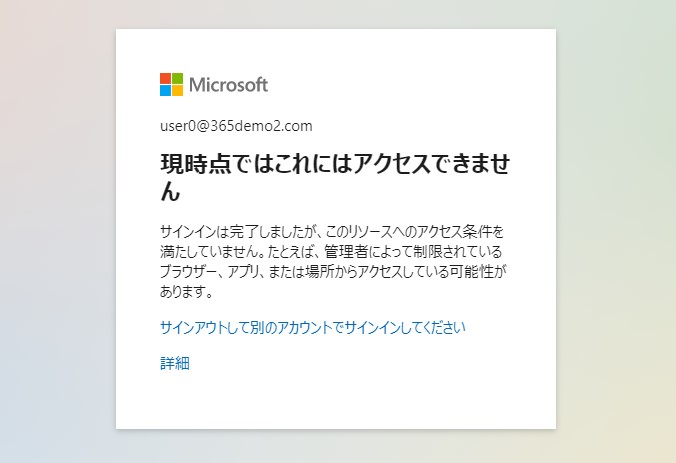

正常にアクセスがブロックされると、ユーザーには下の画面が表示されます。

まとめ

条件付きアクセスは、場所 (グローバル IP アドレス) を使用したアクセス以外にも、Intune と組み合わせてコンプライアンス ポリシーに準拠していないデバイスをブロックしたり、多要素認証が有効なユーザーのみアクセスできるなど、組織のセキュリティ対策に合わせて柔軟に利用することができます。

関連記事として、以下もぜひご覧ください。

・条件付きアクセスを用いて Microsoft 365 へのアクセスを制御する

・組織で利用する iOS/iPadOS デバイスを Microsoft Intune で管理する

・組織で利用する Android デバイスを Microsoft Intune で管理する

・Microsoft Intune で iOS/iPadOS デバイスの機能を制御する

・Microsoft Intune で Android デバイスの機能を制御する

・Microsoft Intune から iOS/iPadOS にアプリを自動配布する

・Microsoft Intune : iOS/iPadOS アプリのデータを保護する

・Microsoft Intune から Android にアプリを自動配布する

Microsoft 365 運用 関連コース

-

CI505-H Microsoft 365 運用管理

Microsoft 365 の運用管理に必要な知識と設定すべき項目を理解いただけます。アカウントやデバイス管理に不可欠な Entra ID の基礎知識をはじめ、Exchange Online、Microsoft Teams、SharePoint Online、OneDrive for Business など各サービスにおいて実施すべき設定と推奨設定、理解しておきたい仕組みなど、運用管理に必要な内容を基本から実務レベルまで解説。

-

CI509-H Microsoft 365 デバイス運用管理

IT 担当者を対象に、安全なモバイルワークを実現する第一歩である Microsoft 365 でのデバイスの管理や運用手法について解説。デバイスの安全性を高めるために Microsoft Entra ID や Microsoft Intune により、OS のバージョン管理、利用可能とするアプリの許可、接続するネットワークの制限、デバイスの盗難や紛失、退職者のデバイスを正しく管理する方法などを解説します。iPhone を使用した実習を行い、モバイル デバイスの管理方法について実際の挙動を確認しながら、さまざまな機能を理解

-

CI506-H Microsoft 365 運用管理 – 情報保護編

Microsoft Defender、Microsoft Purview、Microsoft Entra ID を活用したセキュリティおよびコンプライアンス対策に加え、注目を集める Microsoft 365 Copilot の運用管理など、Microsoft 365 全体の情報保護に関する機能・利用シーン・運用のポイントを具体的に解説。

-

CI508-H Microsoft 365 PowerShell による管理効率化

Microsoft 365 に対する運用管理で PowerShell を利用するための基本や Exchange Online、SharePoint Online、Microsoft Teams を設定するための便利なコマンドライン、設定を自動化するためのスクリプトの作成方法など、PowerShell による Microsoft 365 管理の基本から必須スキルまでを、運用管理に活用できるサンプルを用いて解説。

-

CI510-H 管理者のための Microsoft Teams - 活用シナリオ理解と管理手法

「Teams をどのようにユーザーに展開すればよいか」「自社に必要な設定はどのようにすればよいか」 など、Teams の利用にあたっての課題を解決いただくため、Teams の利用に向いている業務シーンやそのための考え方、また活用に繋がる Teams の設定や IT 管理者に知っていただきたい Teams の管理機能や落とし穴になりかねない運用時の注意点や PowerShell による設定を解説します。