Intune で BitLocker を自動で有効化する

外出やテレワークなどにより会社のデバイスを持ち出して利用するシーンが増えています。デバイスを社外でも利用できることで場所にとらわれずに仕事ができる点はメリットといえますが、一方で盗難や紛失により保存されているデータが抜き取られ情報が漏洩してしまうリスクへの対応がより重要となります。

ユーザー認証の管理、セキュリティ対策ソフトの導入といった対策も必要ですが、端末の盗難や紛失が原因となる情報漏えい対策としてはディスクの暗号化が有効です。

Windows 10 では BitLocker が利用できます。BitLocker を有効化することでディスクが暗号化され、復号化のためのキーがなければディスクの中身を読み取ることができなくなります。デバイスの紛失時や盗難にあった時にも情報が抜き取られてしまうことを防げます。

BitLocker の有効化は Windows のコントロールパネルから行えますが、暗号化にはデバイスのローカル管理者権限が必要であることや、操作が多いことより、ユーザーが行う作業としては負担が大きいといえます。

そこで利用したいのが Intune です。

Intune を用いて対象デバイスに BitLocker を有効にする設定を展開することで、対象のデバイスにおいて自動でディスクの暗号化が行われます。ユーザーへの作業依頼も不要となり、管理者の負担軽減も図れます。

Intune は Microsoft 365 Business Premium、E3、E5 や EMS E3 および E5 に含まれています。また Office 365 を契約されている場合は、EMS もしくは、Intune を追加契約することで利用できます。

① BitLocker を自動で有効化するための前提条件

BitLocker を自動で有効化するには、デバイスが前提条件を満たしている必要があります。

- Windows 10 のバージョンが 1803 以降であること

- Windows 10 のエディションが Pro、Enterprise、Education であること

- デバイスは Azure AD に参加しているか、Hybrid Azure AD に参加していること

- デバイスに TPM (トラステッド プラットフォーム モジュール) 2.0 が搭載されていること

- BIOS モードが UEFI モードであること

- インターネットに接続されていること

TPM の搭載やバージョンの確認

TPM 未搭載 (もしくはバージョンが 2.0 未満) のデバイスでも BitLocker 自体は利用できますが、自動的に有効化を行うためには TPM 搭載が前提です。TPM 搭載の有無やバージョンの確認は各デバイスから行えます。また Intune に登録されているデバイスはIntune 画面での確認も可能です。

デバイスでの確認方法

デバイスで確認する場合は、ローカル管理者権限アカウントが必要です。

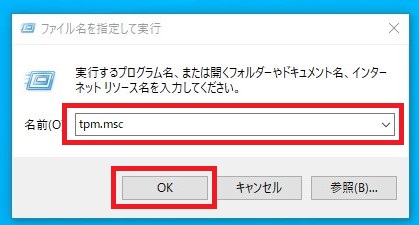

- [ファイル名を指定して実行] から「tpm.msc」を開きます。

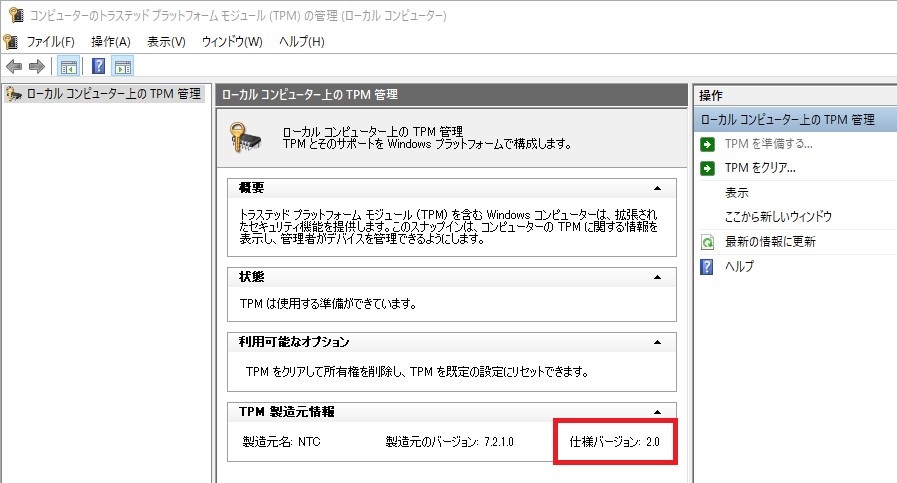

- TPM のバージョンが確認できます。

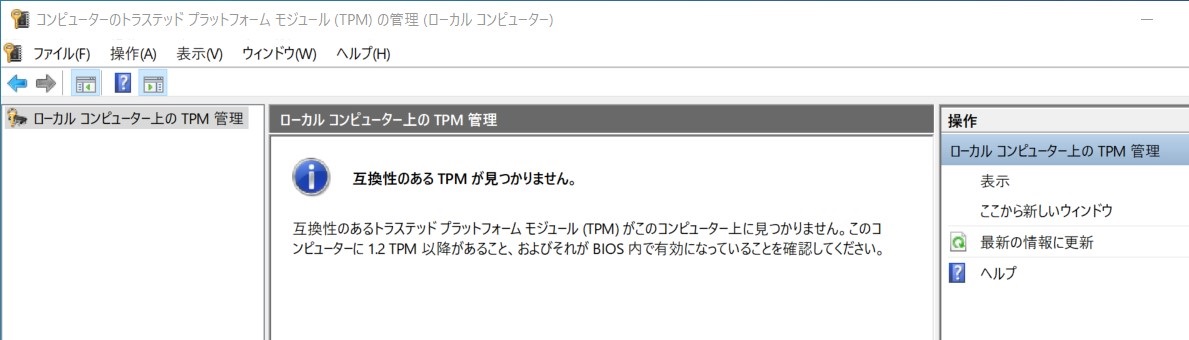

非搭載の場合

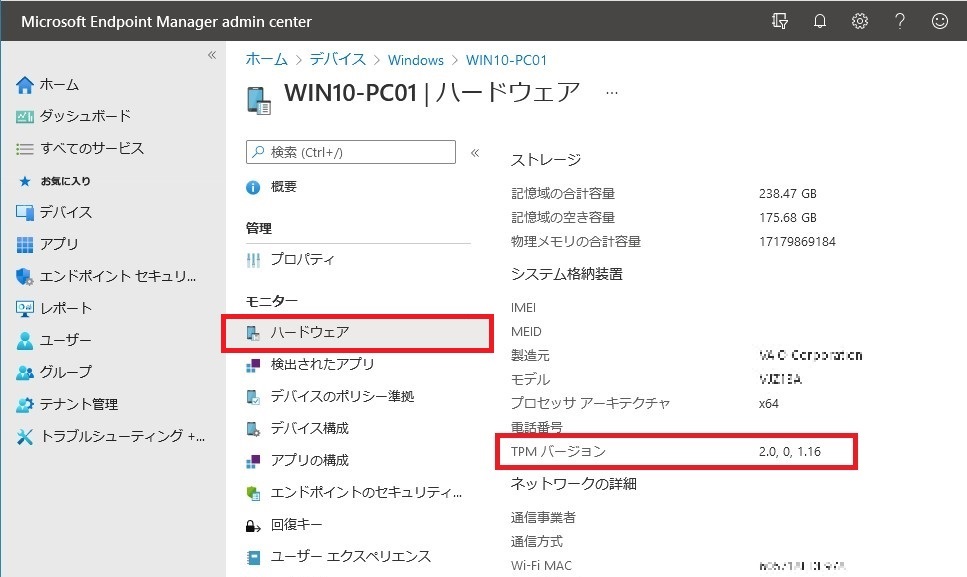

Intune での確認方法

Intune に登録されているデバイスは、デバイス上だけでなく Intune 画面で TPM の搭載有無やバージョンの確認が行えます。

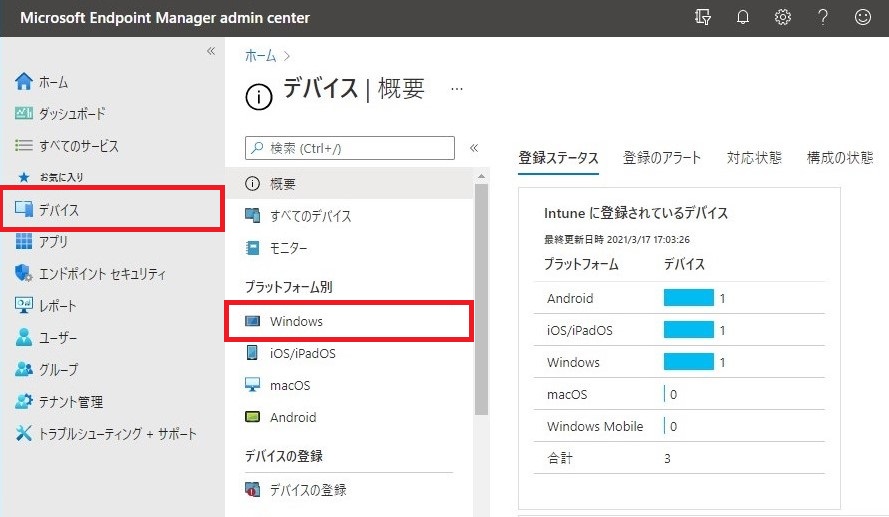

- Microsoft Endpoint Manager admin center (https://endpoint.microsoft.com) を開き、[デバイス] – [Windows] をクリックします。

- デバイス名を選択します。

- [ハードウェア] をクリックし、TPM を確認します。TPM が未搭載の場合は、空白です。

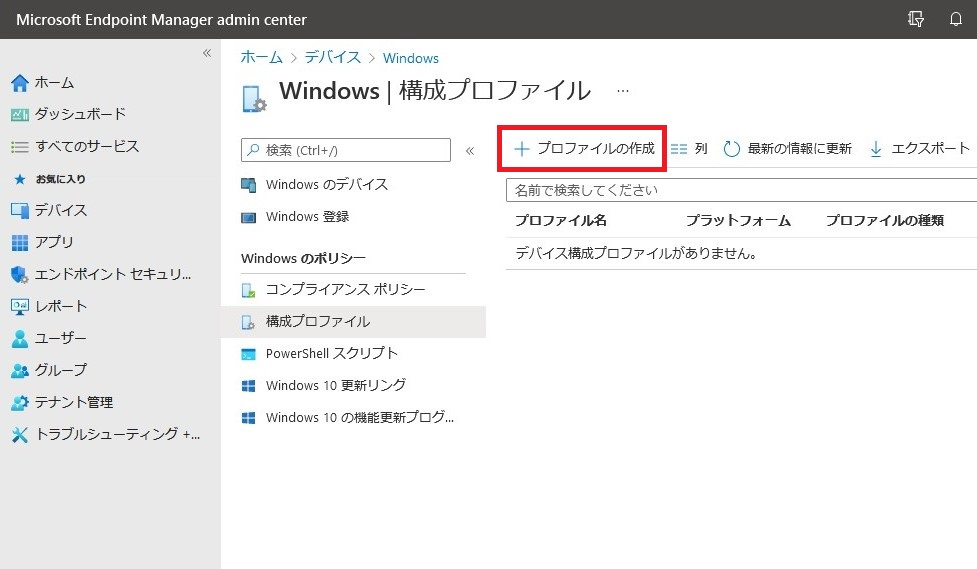

② 構成プロファイルの作成

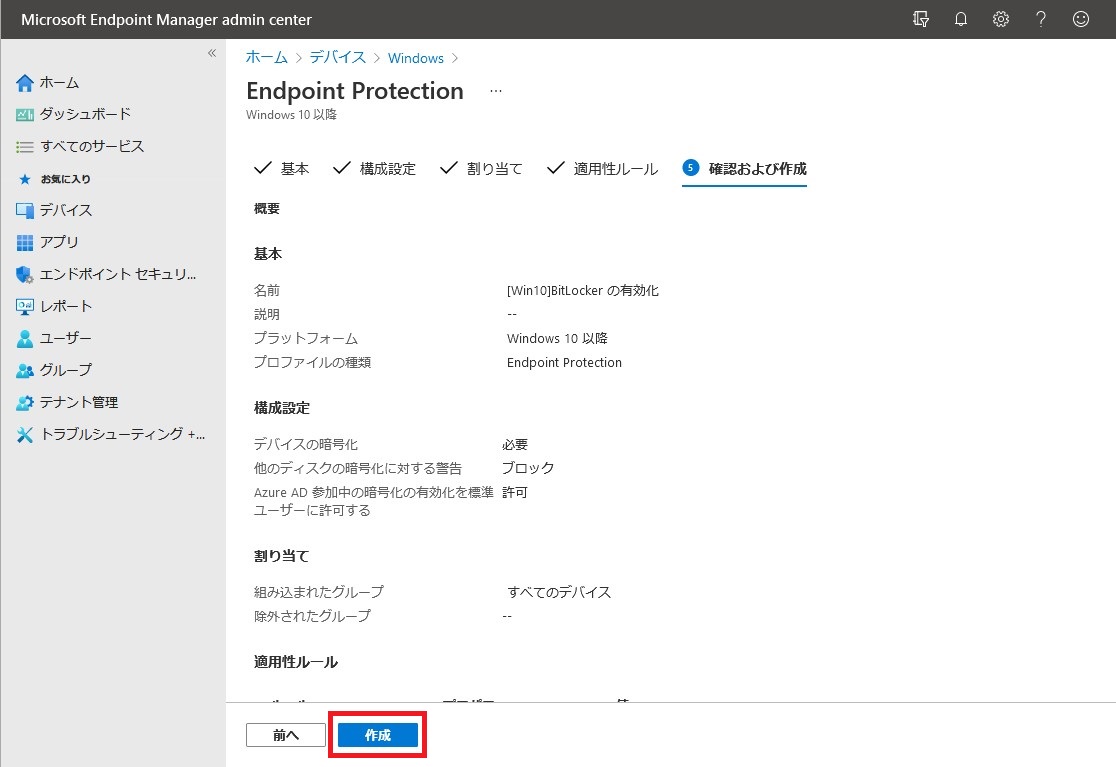

BitLocker を自動で有効化するよう構成プロファイルを作成します。

- Microsoft Endpoint Manager admin center (https://endpoint.microsoft.com) を開き、[デバイス] – [Windows] をクリックします。

- [構成プロファイル] をクリックします。

- [プロファイルの作成] をクリックします。

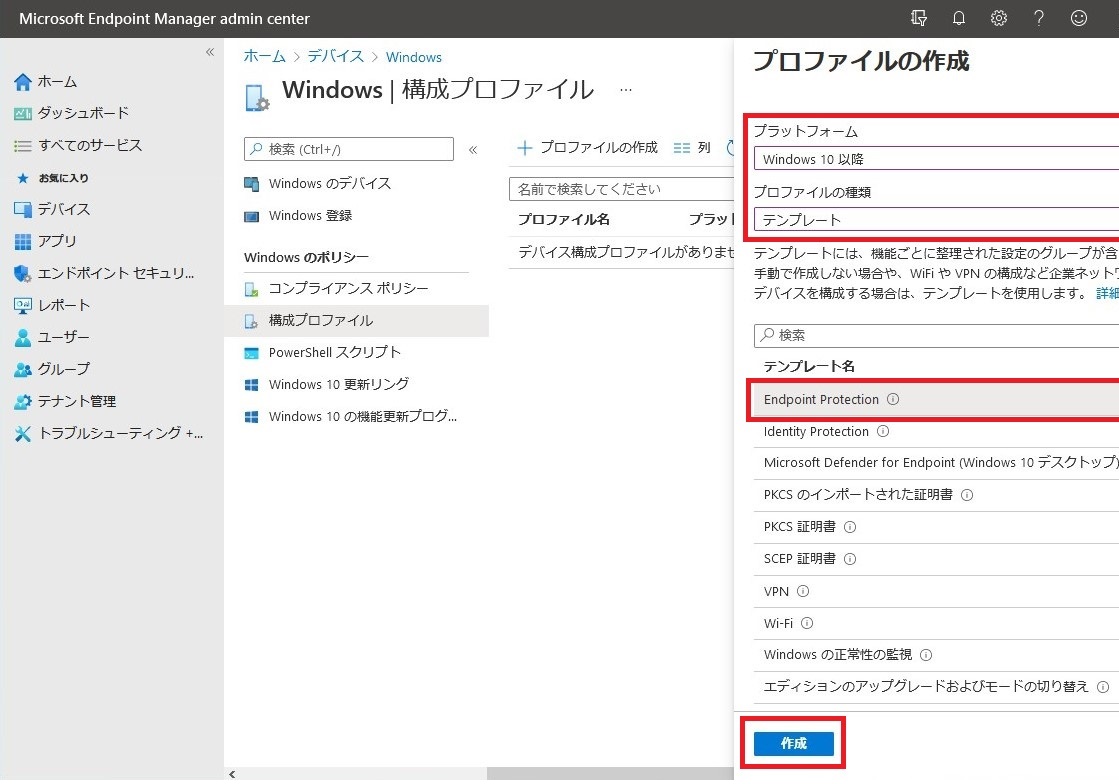

- 以下を選択し、[次へ] をクリックします。

・ プラットフォーム : Windows 10 以降

・ プロファイルの種類 : テンプレート

・ テンプレート名 : Endpoint Protection

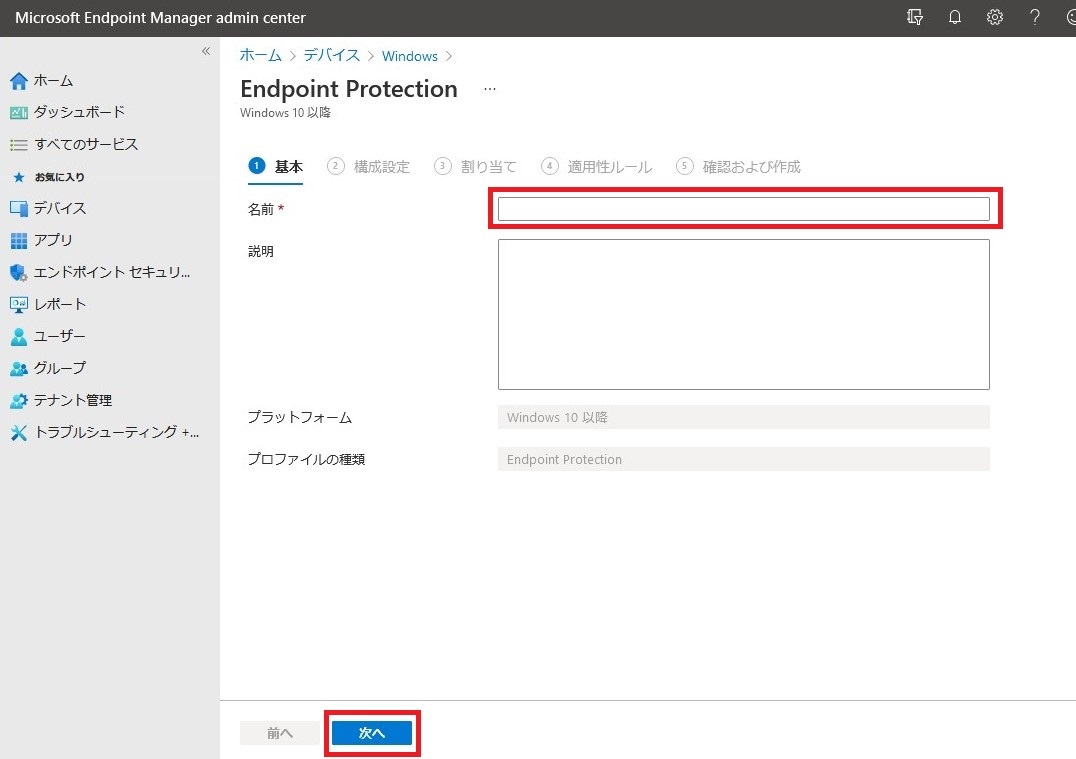

- 名前と説明を指定し、[次へ] をクリックします。

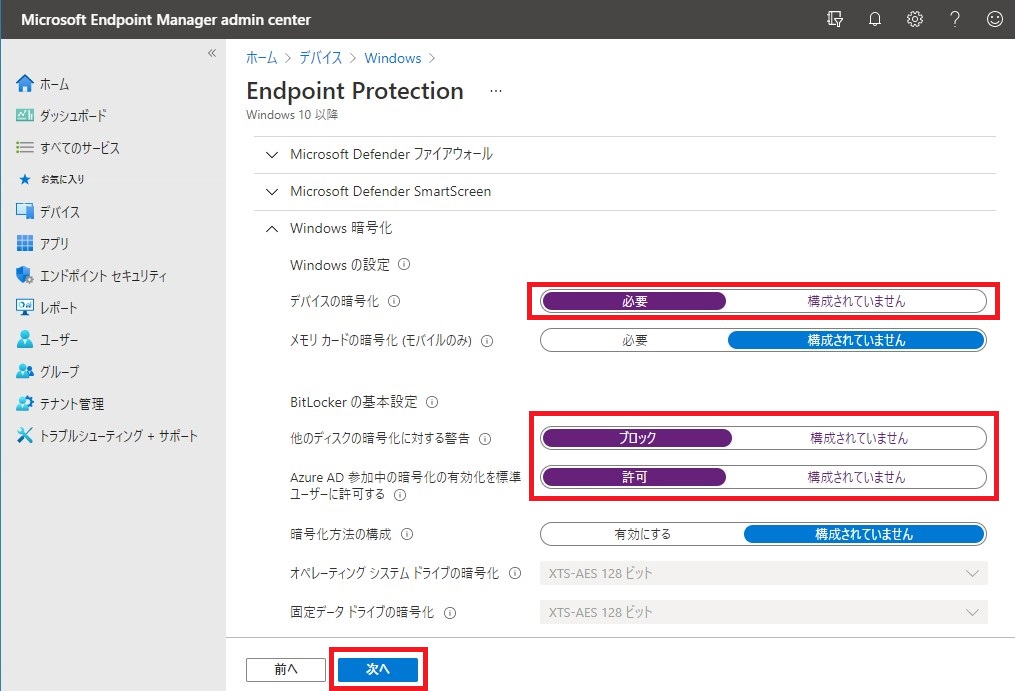

- [Windows 暗号化] を展開し、必要な設定を行い、[次へ] をクリックします

画面は OS がインストールされているドライブを自動的に暗号化を行う設定例です。暗号化の強度やデバイス起動時のキーの入力の有無など設定は、組織のセキュリティ ルールに合わせて行ってください。

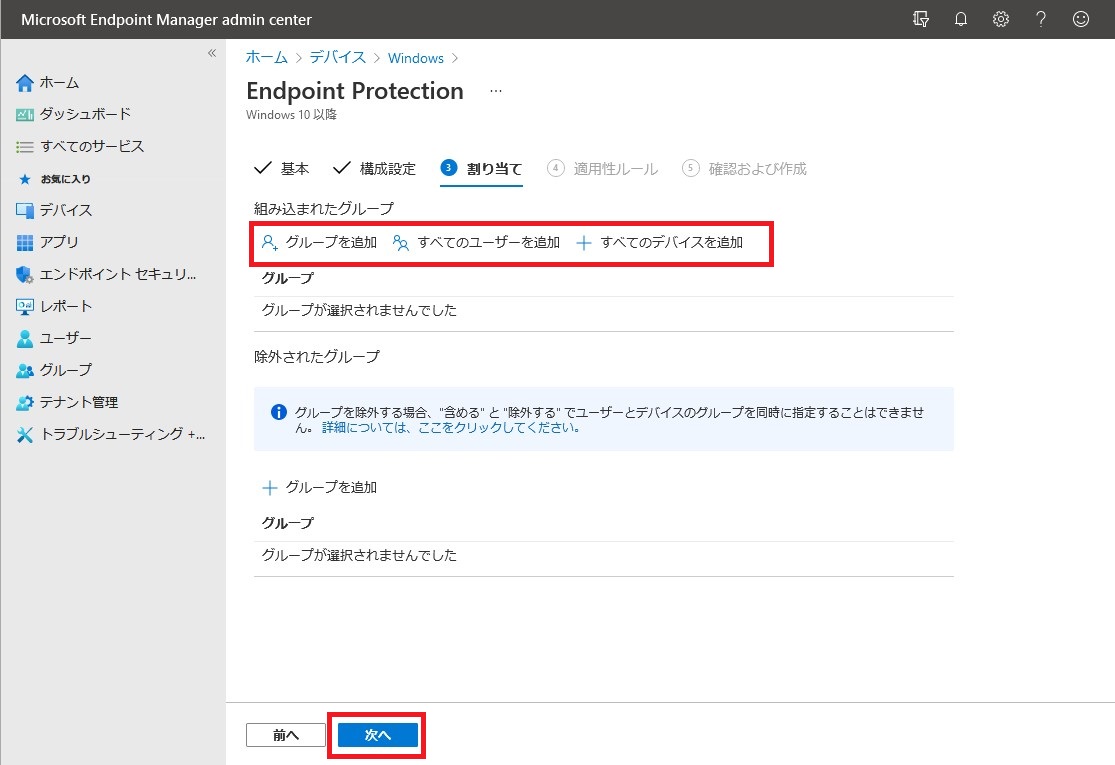

画面は OS がインストールされているドライブを自動的に暗号化を行う設定例です。暗号化の強度やデバイス起動時のキーの入力の有無など設定は、組織のセキュリティ ルールに合わせて行ってください。 - 設定を割り当てるグループを指定し、[次へ] → [作成] をクリックします。

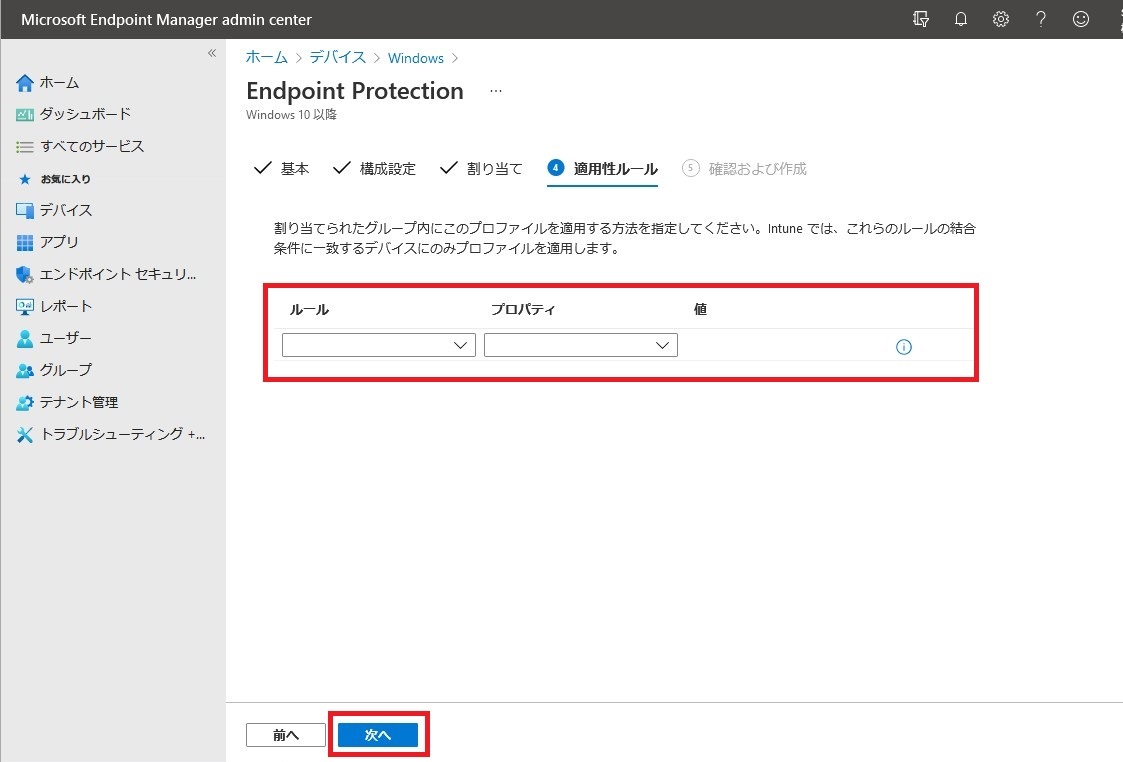

※ Windows 10 以外のデバイスは対象外です。 - 設定の適用先や除外先のルールを指定して作成を行います。

→ OS のエディションやバージョンを指定して割り当てる条件や割り当てない条件を指定可能

③ 構成プロファイルの展開後

作成した BitLocker の構成プロファイルは、設定した対象に自動的に展開されます (展開されるまでに数時間かかる場合があります)。展開された Windows 10 デバイスでは自動的にBitLocker の有効化が行われます。BitLocker の有効化は、バックグラウンドで行われるため、デバイス利用者の画面には何も表示されません。

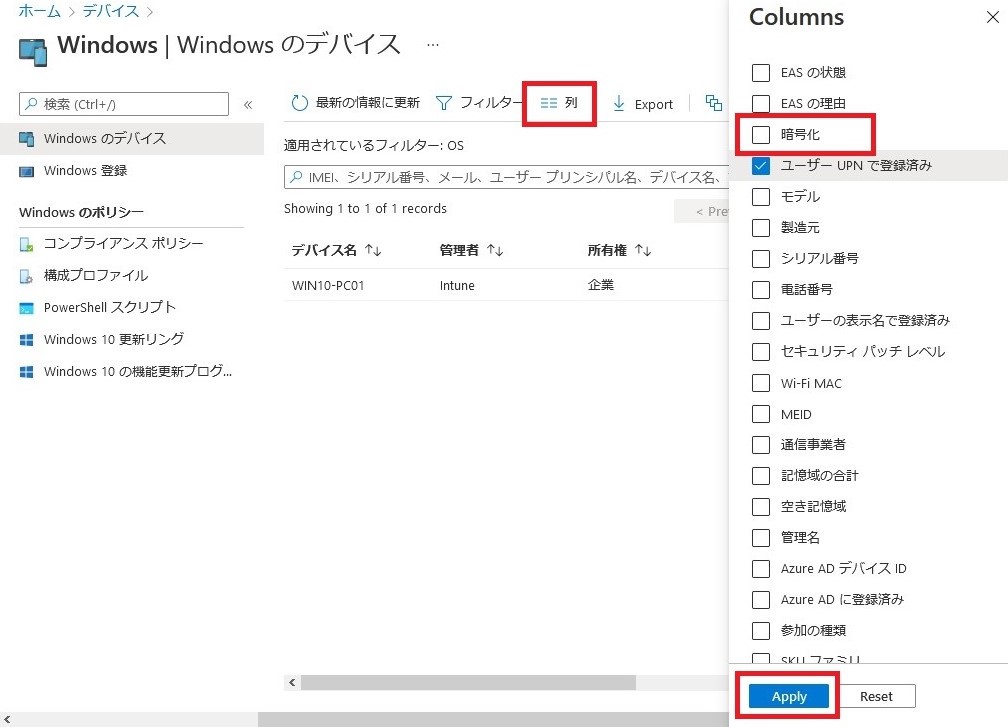

IT 管理者が BitLocker の有効化状態を確認するには、[Windows のデバイス] 画面で [暗号化] 列を表示します。

Microsoft 365 運用 関連コース

-

CI505-H Microsoft 365 運用管理

Microsoft 365 の運用管理に必要な知識と設定すべき項目を理解いただけます。アカウントやデバイス管理に不可欠な Entra ID の基礎知識をはじめ、Exchange Online、Microsoft Teams、SharePoint Online、OneDrive for Business など各サービスにおいて実施すべき設定と推奨設定、理解しておきたい仕組みなど、運用管理に必要な内容を基本から実務レベルまで解説。

-

CI509-H Microsoft 365 デバイス運用管理

IT 担当者を対象に、安全なモバイルワークを実現する第一歩である Microsoft 365 でのデバイスの管理や運用手法について解説。デバイスの安全性を高めるために Microsoft Entra ID や Microsoft Intune により、OS のバージョン管理、利用可能とするアプリの許可、接続するネットワークの制限、デバイスの盗難や紛失、退職者のデバイスを正しく管理する方法などを解説します。iPhone を使用した実習を行い、モバイル デバイスの管理方法について実際の挙動を確認しながら、さまざまな機能を理解

-

CI506-H Microsoft 365 運用管理 – 情報保護編

Microsoft Defender、Microsoft Purview、Microsoft Entra ID を活用したセキュリティおよびコンプライアンス対策に加え、注目を集める Microsoft 365 Copilot の運用管理など、Microsoft 365 全体の情報保護に関する機能・利用シーン・運用のポイントを具体的に解説。

-

CI508-H Microsoft 365 PowerShell による管理効率化

Microsoft 365 に対する運用管理で PowerShell を利用するための基本や Exchange Online、SharePoint Online、Microsoft Teams を設定するための便利なコマンドライン、設定を自動化するためのスクリプトの作成方法など、PowerShell による Microsoft 365 管理の基本から必須スキルまでを、運用管理に活用できるサンプルを用いて解説。

-

CI510-H 管理者のための Microsoft Teams - 活用シナリオ理解と管理手法

「Teams をどのようにユーザーに展開すればよいか」「自社に必要な設定はどのようにすればよいか」 など、Teams の利用にあたっての課題を解決いただくため、Teams の利用に向いている業務シーンやそのための考え方、また活用に繋がる Teams の設定や IT 管理者に知っていただきたい Teams の管理機能や落とし穴になりかねない運用時の注意点や PowerShell による設定を解説します。