Microsoft Intune でデバイスのセキュリティ対策状態を把握する

各ユーザーが利用するデバイスが、組織が定めるセキュリティ対策に則って利用されているかを IT 管理者が把握することは、組織全体のセキュリティ レベルを保つために重要なタスクといえます。昨今ではこれらの管理業務を自動化するため、MDM (Mobile Device Management) ツールを導入している企業が増加してきています。

Microsoft Intune は MDM ツールの1つです。Intune のコンプライアンス ポリシー機能を利用することで、デバイスの状態を自動で収集し、一元的に確認することができます。さらに Azure Active Directory Premium P1 ライセンスに含まれる、条件付きアクセス機能と組み合わせることでコンプライアンス ポリシーに準拠しているデバイスのみに対して Microsoft 365 へのアクセスを許可する事も可能です。

Intune + Azure AD Premium P1 は、Microsoft 365 の Business Premium、E3、E5 に含まれています。Office 365 を契約されている場合は、EMS もしくは Intune + Azure AD Premium P1 を追加契約することで利用できます。

Intune のコンプライアンス ポリシーとは

コンプライアンス ポリシーとは Intune で管理されているデバイスのセキュリティ対策状態が組織のルールを満たしているかどうかを確認できる機能です。

以下のセキュリティ対策の有無を確認できます。

- ディスクの暗号化がされているか

- ウイルス対策は行われているか

- モバイルデバイスのロック解除パスワードは有効になっているか

- 指定したバージョン以上の OS が利用されているか

コンプライアンス ポリシーでデバイスのセキュリティ対策状態が収集されると、デバイス一覧で 「準拠」、「非準拠」 といった状態を確認できます。これにより各デバイスの状態をまとめて確認できるだけでなく、非準拠デバイスをいち早く発見し、準拠のために不足しているセキュリティ設定を行うことでトラブルが発生しないよう事前に対策が可能です。

コンプライアンス ポリシーの作成

コンプライアンス ポリシーは OS ごとに作成します。

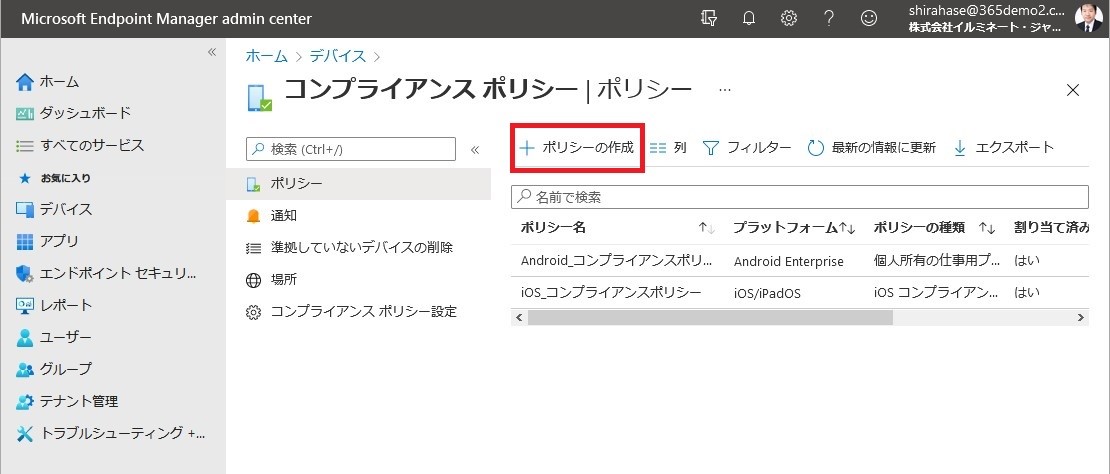

- Microsoft Endpoint Manager admin center で [デバイス] – [コンプライアンス ポリシー] を開き、[ポリシーの作成] をクリックします。

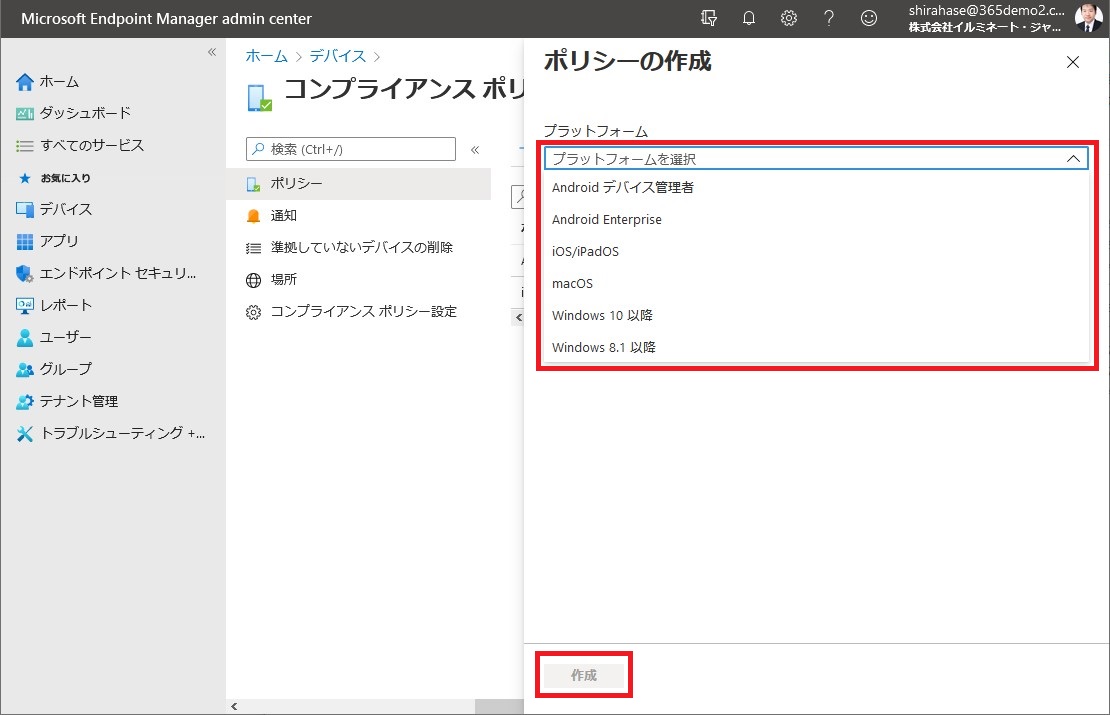

- プラットフォームを選択し、[作成] をクリックします。

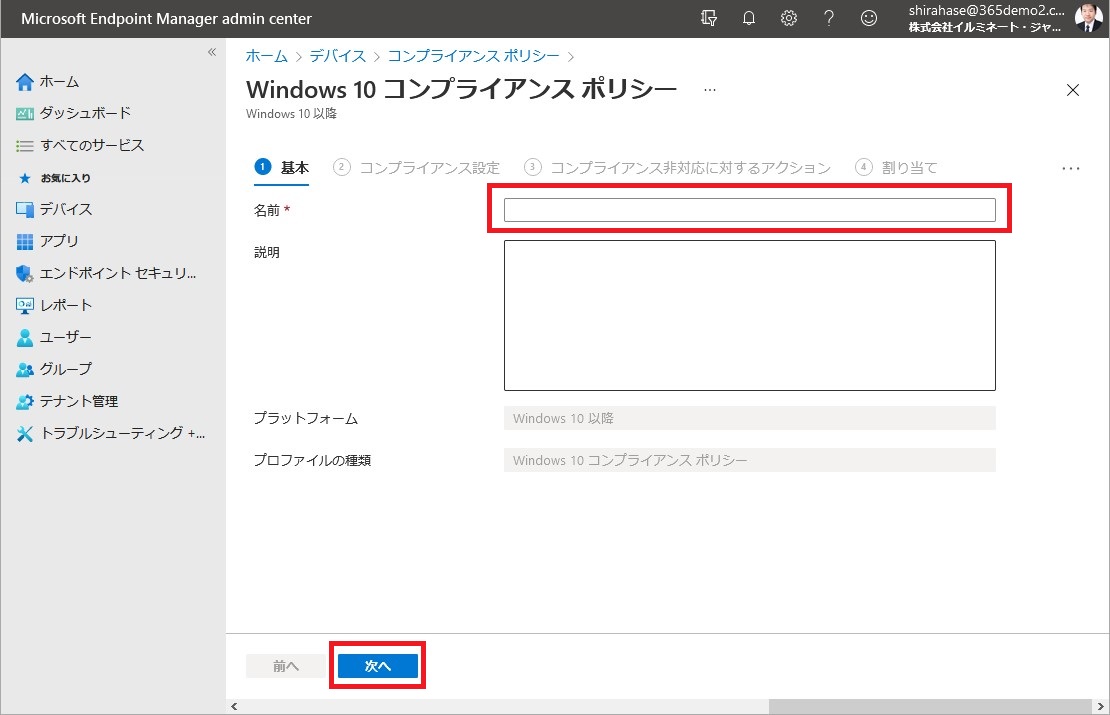

- 名前を入力し、[次へ] をクリックします。

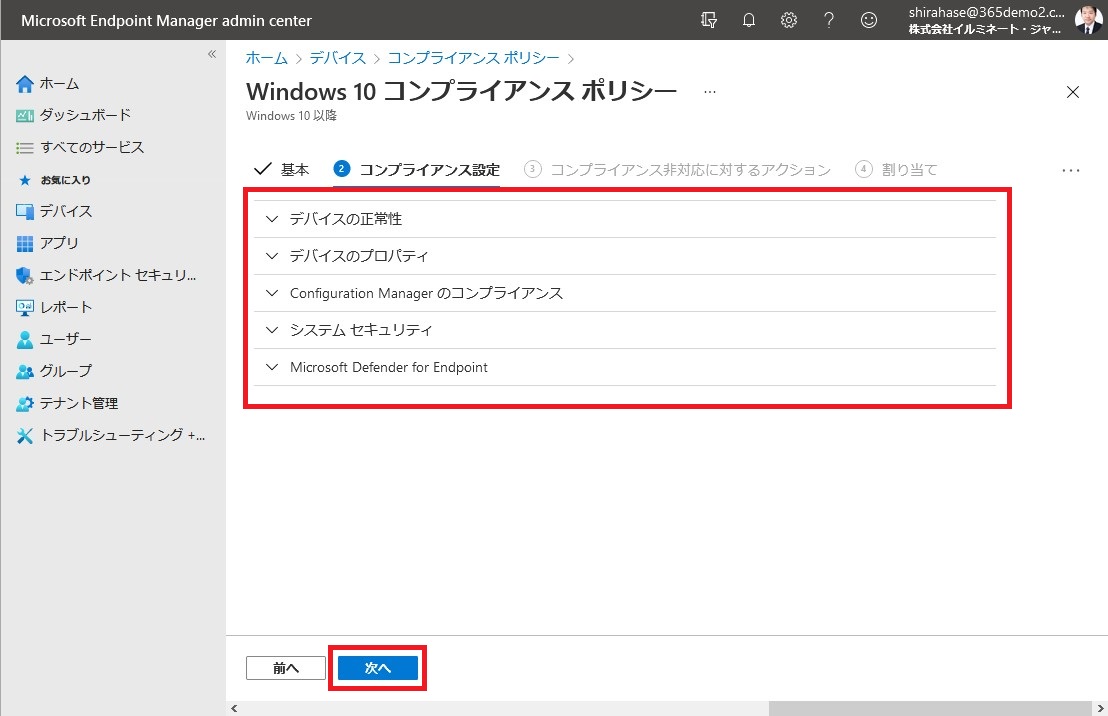

- デバイスのセキュリティ状態を確認する項目を選択し、[次へ] をクリックします。

- デバイスの正常性

BitLocker、セキュア ブート、コードの整合性の状態をチェックします。

※ [コードの整合性] とはドライバーまたはシステム ファイルがメモリに読み込まれるたびに、その整合性を検証する機能です。

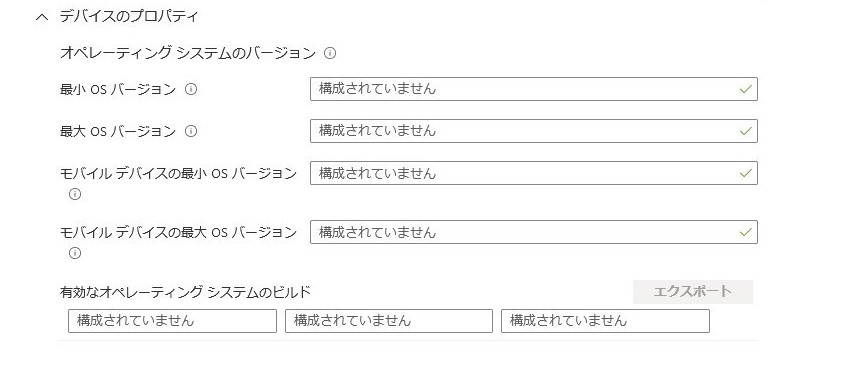

- デバイスのプロパティ

デバイスの OS バージョンをチェックします。

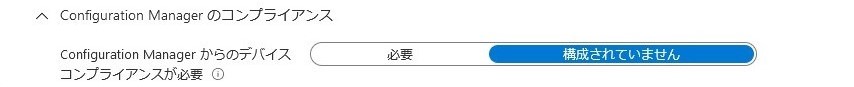

- Configuration Manager のコンプライアンス

Microsoft Endpoint Configuration Manager からの評価に準拠しているかをチェックします。

※ この項目は、Microsoft Endpoint Configuration Manager が構築されおり、Windows 10 デバイスを Intune と共同で管理している場合のみ、利用できます。

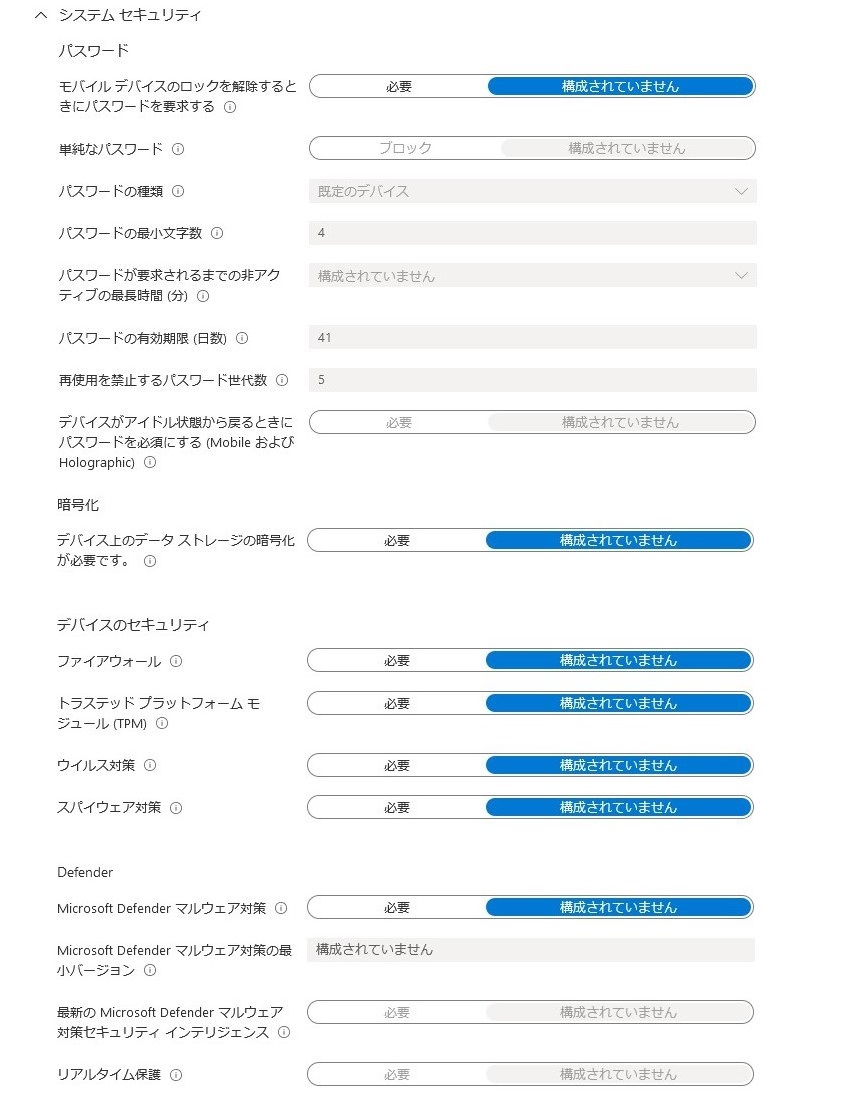

- システム セキュリティ

パスワードの条件やデータストレージ暗号化の有無、デバイスのセキュリティ、Microsoft Defender の状態をチェックします。

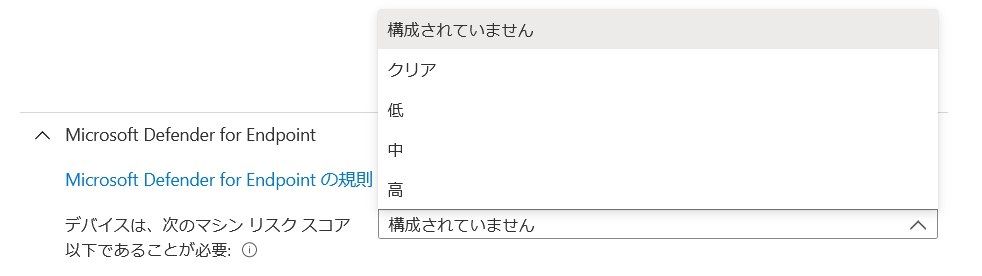

- Microsoft Defender for Endpoint

Microsoft Defender for Endpoint は、デバイスの脆弱性や外部からの攻撃などの脅威を検出したり、発見されたアラートを自動調査・修復を行うなど、デバイスのセキュリティ対策を行う製品です。Microsoft Defender for Endpoint がデバイスを分析した結果として評価されるセキュリティ スコアに対して準拠か非準拠となるよう設定が可能です。

※ デバイスのリスク スコアが、ここで設定したスコア以下であれば、準拠となります。

※ Microsoft Defender for Endpoint は、Microsoft 365 E5 もしくは Microsoft Defender for Endpoint 単体サービスがあれば利用できます。

※ スコアの詳細は、以下を参照してください。

https://docs.microsoft.com/ja-jp/microsoft-365/security/defender-endpoint/alerts-queue?view=o365-worldwide#severity

- デバイスの正常性

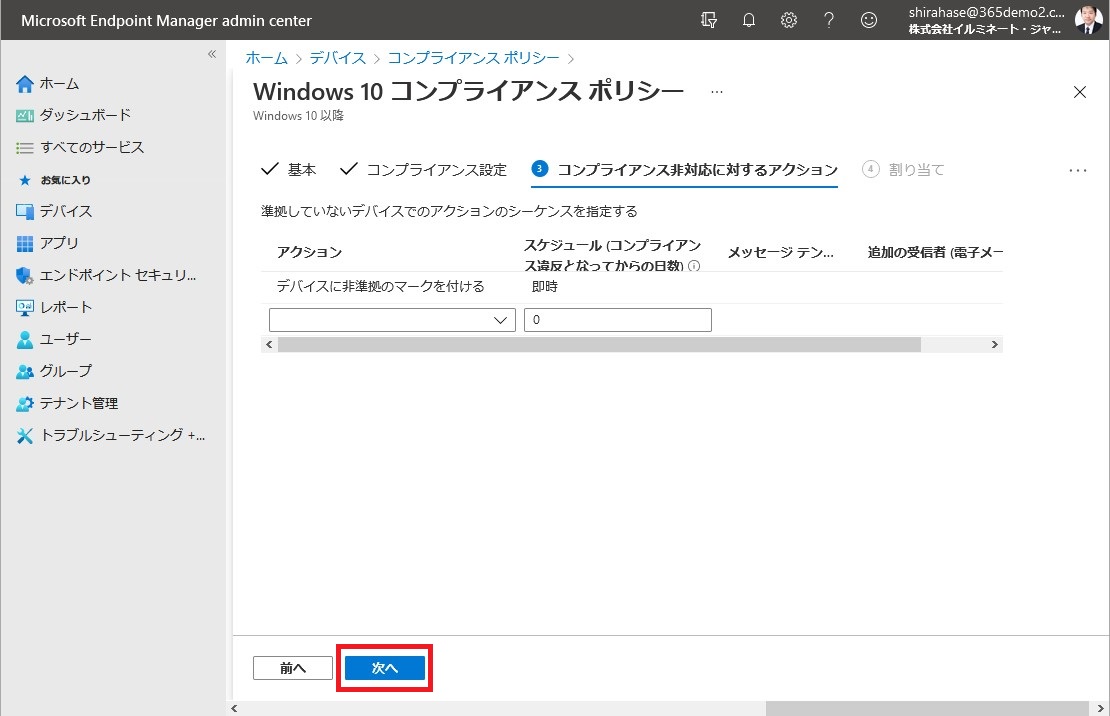

- [コンプライアンス非対応に対するアクション] を確認し、[次へ] をクリックします。

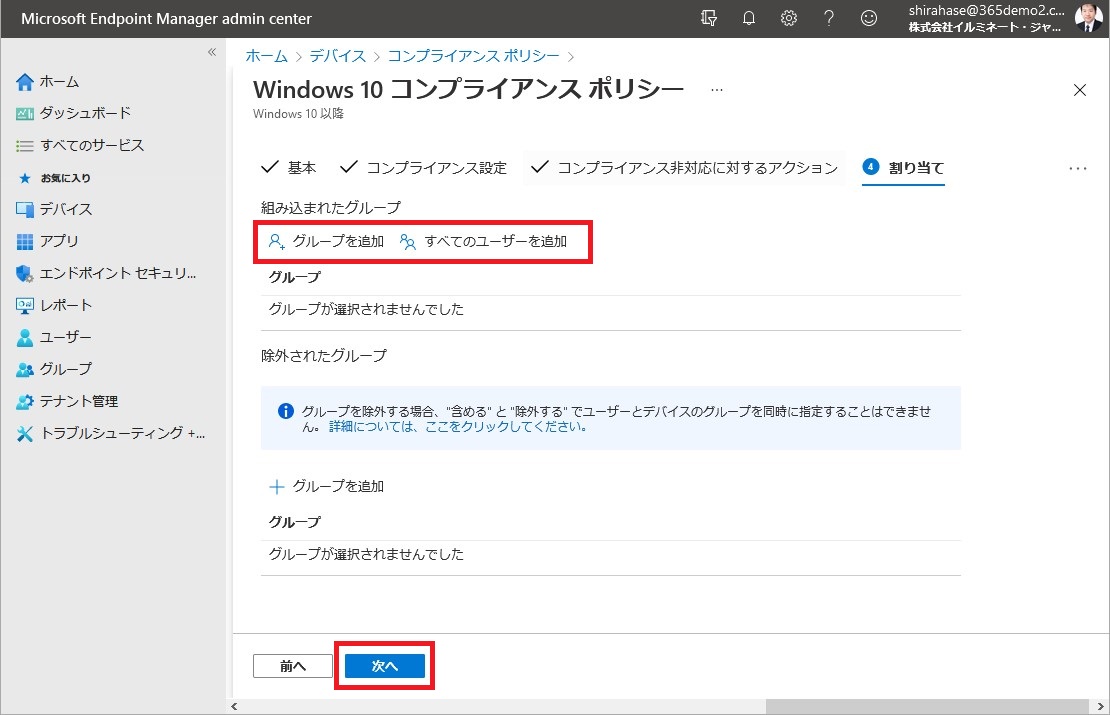

- 設定を割り当てるグループを指定し、[次へ] をクリックします。

- [作成] をクリックします。

コンプライアンス ポリシー既定値の変更

デバイスにコンプライアンス ポリシーが割り当てられていない状態の場合、既定ではそのデバイスは準拠として扱われます。コンプライアンス ポリシーが割り当てられ、そのポリシーのセキュリティ要件をクリアしているデバイスのみを準拠とするため、ポリシーが割り当てられていないデバイスを非準拠とすることをおすすめします。

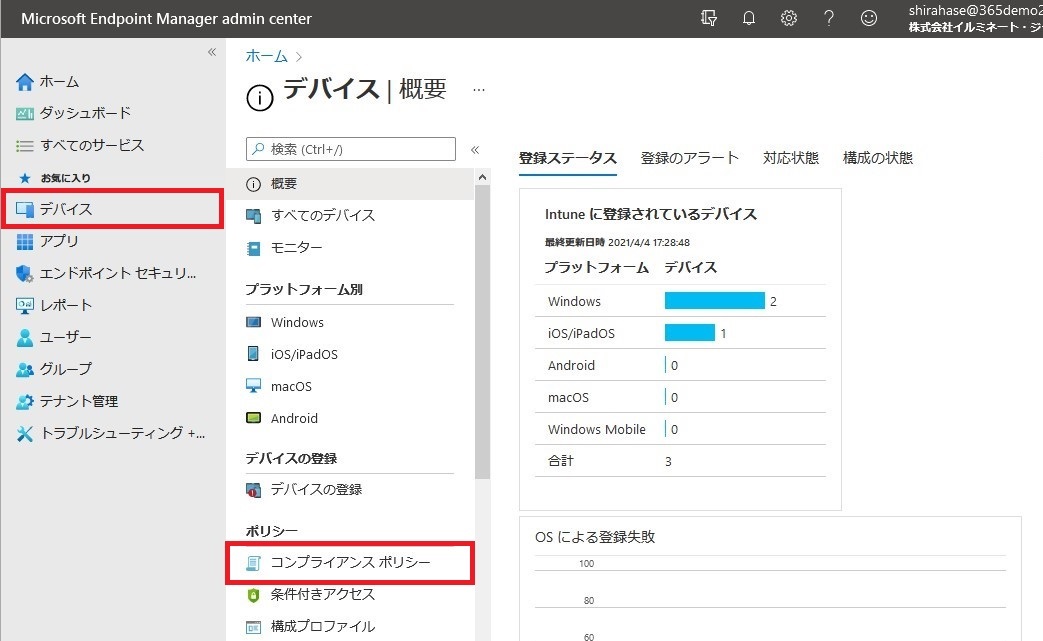

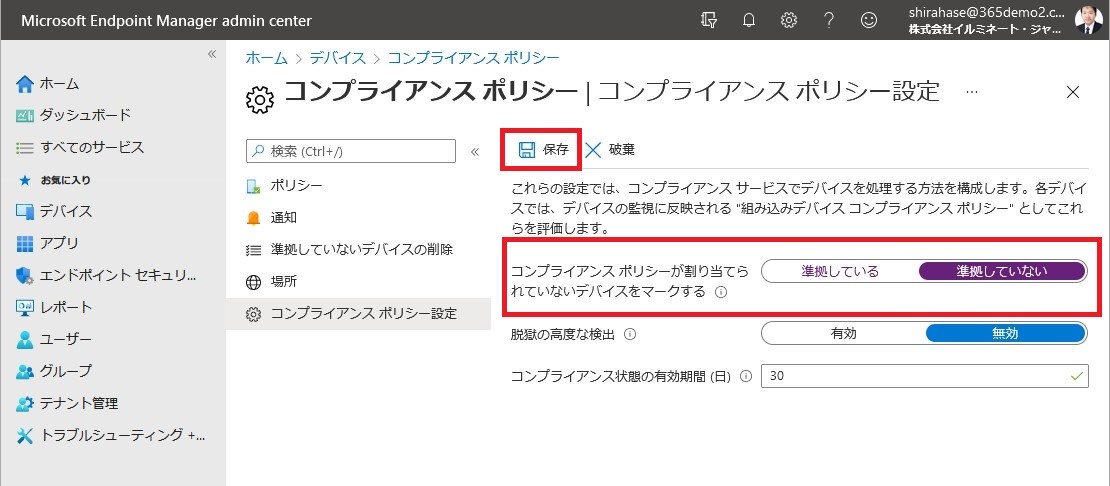

- Microsoft Endpoint Manager admin center (https://endpoint.microsoft.com/) を開き、[デバイス] – [コンプライアンス ポリシー] をクリックします。

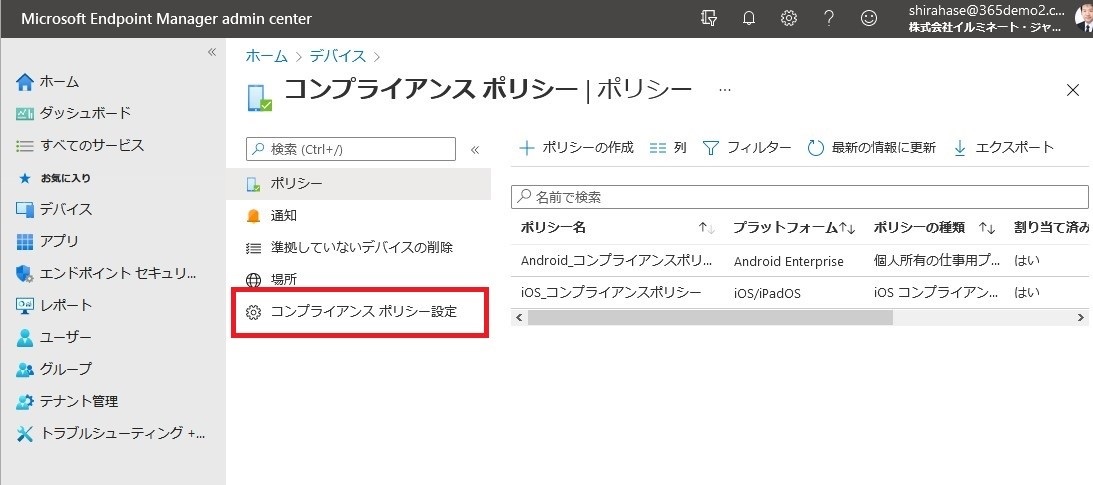

- [コンプライアンス ポリシー設定] をクリックします。

- [コンプライアンス ポリシーが割り当てられていないデバイスをマークする] の [準拠していない] を選択し、[保存] をクリックします。

コンプライアンス ポリシー準拠の確認

作成したポリシーは、自動的に設定した対象先に展開されます。

※ 展開されるまでに数時間かかる場合があります。

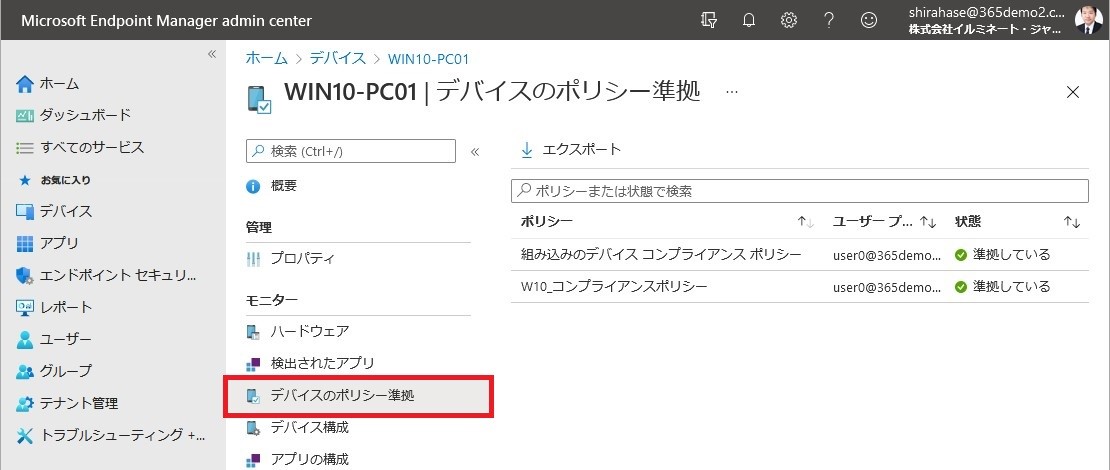

Microsoft Endpoint Manager admin center の [デバイス] – [すべてのデバイス] でデバイスの準拠の状態を確認することができます。複数のコンプライアンス ポリシーがあり1つでも非準拠のポリシーがあると、そのデバイスは非準拠とみなされます。 デバイスの詳細画面 – [デバイスのポリシー準拠] をクリックすると、割り当てられているコンプライアンス ポリシーを確認することもできます。

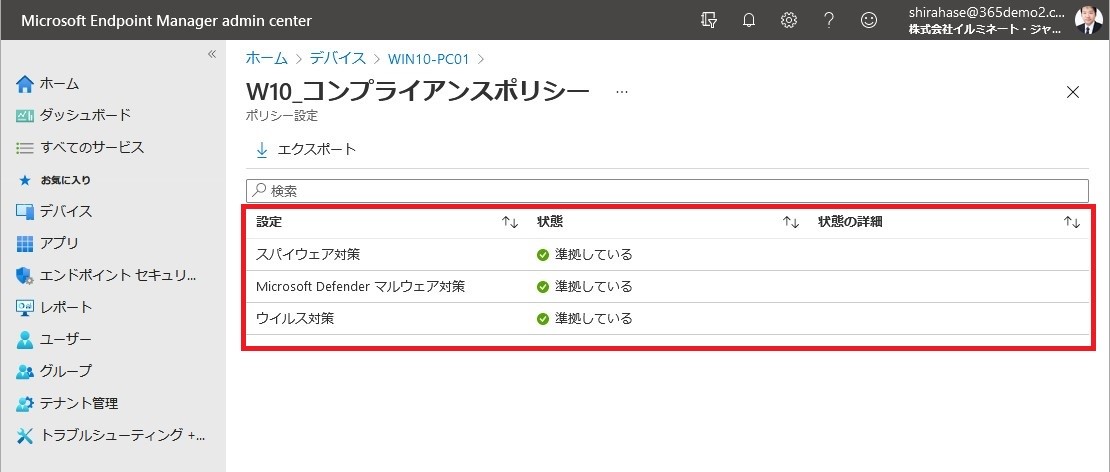

デバイスの詳細画面 – [デバイスのポリシー準拠] をクリックすると、割り当てられているコンプライアンス ポリシーを確認することもできます。 さらにコンプライアンス ポリシー名をクリックすると、項目ごとの状態を確認できます。

さらにコンプライアンス ポリシー名をクリックすると、項目ごとの状態を確認できます。

まとめ

コンプライアンス ポリシー機能は、組織が定めるセキュリティ対策が管理デバイスで有効な状態にあるかを確認し、セキュリティ対策がされていない非準拠デバイスを発見しやすくなります。コンプライアンス ポリシーに沿ったセキュリティ対策の展開は、構成プロファイル機能を利用することで自動的に各デバイスに適用させることも可能です。

Microsoft 365 運用 関連コース

-

CI505-H Microsoft 365 運用管理

Microsoft 365 の運用管理に必要な知識と設定すべき項目を理解いただけます。アカウントやデバイス管理に不可欠な Entra ID の基礎知識をはじめ、Exchange Online、Microsoft Teams、SharePoint Online、OneDrive for Business など各サービスにおいて実施すべき設定と推奨設定、理解しておきたい仕組みなど、運用管理に必要な内容を基本から実務レベルまで解説。

-

CI509-H Microsoft 365 デバイス運用管理

IT 担当者を対象に、安全なモバイルワークを実現する第一歩である Microsoft 365 でのデバイスの管理や運用手法について解説。デバイスの安全性を高めるために Microsoft Entra ID や Microsoft Intune により、OS のバージョン管理、利用可能とするアプリの許可、接続するネットワークの制限、デバイスの盗難や紛失、退職者のデバイスを正しく管理する方法などを解説します。iPhone を使用した実習を行い、モバイル デバイスの管理方法について実際の挙動を確認しながら、さまざまな機能を理解

-

CI506-H Microsoft 365 運用管理 – 情報保護編

Microsoft Defender、Microsoft Purview、Microsoft Entra ID を活用したセキュリティおよびコンプライアンス対策に加え、注目を集める Microsoft 365 Copilot の運用管理など、Microsoft 365 全体の情報保護に関する機能・利用シーン・運用のポイントを具体的に解説。

-

CI508-H Microsoft 365 PowerShell による管理効率化

Microsoft 365 に対する運用管理で PowerShell を利用するための基本や Exchange Online、SharePoint Online、Microsoft Teams を設定するための便利なコマンドライン、設定を自動化するためのスクリプトの作成方法など、PowerShell による Microsoft 365 管理の基本から必須スキルまでを、運用管理に活用できるサンプルを用いて解説。

-

CI510-H 管理者のための Microsoft Teams - 活用シナリオ理解と管理手法

「Teams をどのようにユーザーに展開すればよいか」「自社に必要な設定はどのようにすればよいか」 など、Teams の利用にあたっての課題を解決いただくため、Teams の利用に向いている業務シーンやそのための考え方、また活用に繋がる Teams の設定や IT 管理者に知っていただきたい Teams の管理機能や落とし穴になりかねない運用時の注意点や PowerShell による設定を解説します。